Kasperskyの研究グループが、トロイの木馬型「Ztorg」の要素を含むマルウェアを検知したとのことで、平成29年6月20日にKaspersky社はWebサイトにてその概要を公表しました。

引用元:https://securelist.com/ztorg-from-rooting-to-sms/78775/

昨年9月より同研究グループは、Google Playストアに存在する「Ztorg」の要素を含むアプリケーションを監視を行っていますが、その中でも、ユーザの意図に反してプレミアム料金が課金されるSMSの送信、あるいは、受信したSMSを削除してしまう仕組みを持つ、2種類のZtorg系のアプリケーションを発見したとのことです。

同社のセキュリティ対策製品ではこのマルウェアを「Trojan-SMS.AndroidOS.Ztorg.a.」という名前で検出します。

引用元:https://securelist.com/ztorg-from-rooting-to-sms/78775/

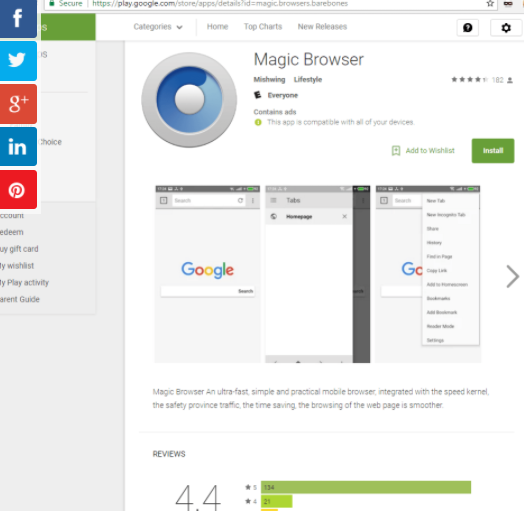

当該マルウェアを含む1つ目のアプリケーションは「Magic Browser」という商品名で、Google Playストアへアップロードされてから50,000回以上インストールされていました。

引用元:https://securelist.com/ztorg-from-rooting-to-sms/78775/

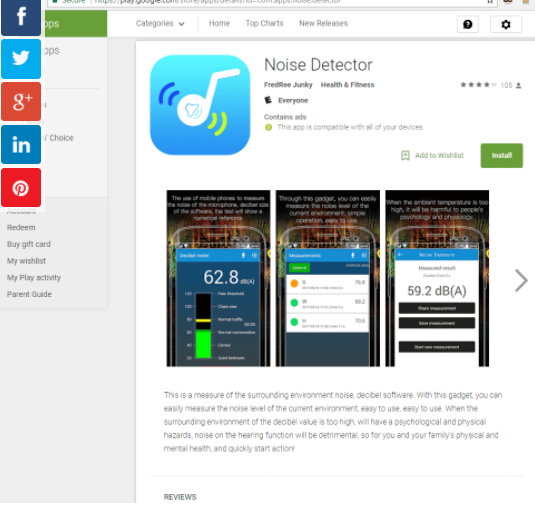

2つ目はMagic Browserと同じ不正動作が行われる「Noise Detector」で、こちらは10,000回以上インストールされていたとのことです。

これらのアプリケーションにおいて、当該マルウェアはどのように動作するのか、同研究グループは以下のように説明しています。

アプリケーション起動後、当該マルウェアによってC&Cサーバへ2つのリクエスト送信が行われ、C&Cサーバのコマンド取得を試行するために10分程度待機します。

始めに以下のリクエストが送信されます。

GET c.phaishey.com/ft/x250_c.txt, where 250 – first three digits of the IMSI.(IMSI番号の最初の3ケタ)

このリクエストに対し、当該マルウェアがなんらかのデータを受信した場合、次のリクエストを送信します。

GET c.phaishey.com/ft/x25001_0.txt, where 25001 – first five digits of the IMSI.(IMSI番号の最初の5ケタ)

これらのリクエストが正式に処理されると、当該マルウェアは暗号化された複数のデータを受信します。

また、このマルウェアは自身の挙動をユーザへ気づかれぬよう、端末の音を消し、受信するSMSを勝手に削除する仕組みを持っているとのことです。