PLEADはバックドア型マルウェアで、標的型メールに添付されたファイル、あるいは、メールの本文にて記載されているクラウドストレージへのURLを経由し感染させる仕組みです。

このクラウドストレージのアカウントのいくつかは、不正に情報を外部へ送信するツール「DRIGO」の送信先としても利用されています。

PLEADのインストーラは、RLOを利用したファイル名により文書ファイルを偽装し、通常の文書ファイル(.doc等)と一緒に送信されます。

PLEADによって悪用される可能性のある脆弱性は以下の通りです。

「CVE-2012-0158(Microsoft)」

「CVE-2014-6352(Microsoft)」

「CVE-2015-5119(Adobe)」

「CVE-2017-0119(Microsoft)」

※上記の脆弱性においては、すでに各開発ベンダによるパッチの配布が実施されています。

このマルウェアは、平成27年5月頃に発生した台湾の政府機関を標的とする攻撃に使用されており、その際の攻撃キャンペーンは「PLEAD」と呼ばれています。

・ブラウザやOutlook等、メールクライアントに保存された認証情報の窃取

・ドライバや実行中のプロセス、ファイルの列挙

・遠隔操作によるシェルの開始

・ファイルのアップロード

・指定されたファイルに対し操作を実行する、Windowsの関数「ShellExecute API」を悪用したアプリケーションの実行

・ファイルの削除

引用元:http://blog.trendmicro.co.jp/archives/15393

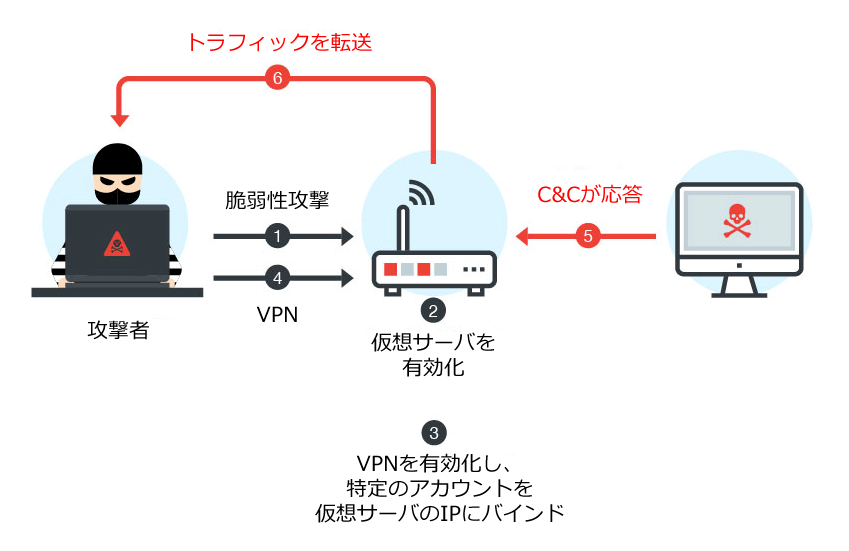

攻撃者は脆弱性を含むルータを探し、その後不正にルータのVPNを有効化することで標的のPCを仮想サーバとして登録します。

この仮想サーバはC&C サーバ、あるいは、標的をマルウェアに感染させるHTTPサーバとしても利用されます。

引用元:http://blog.trendmicro.co.jp/archives/15393

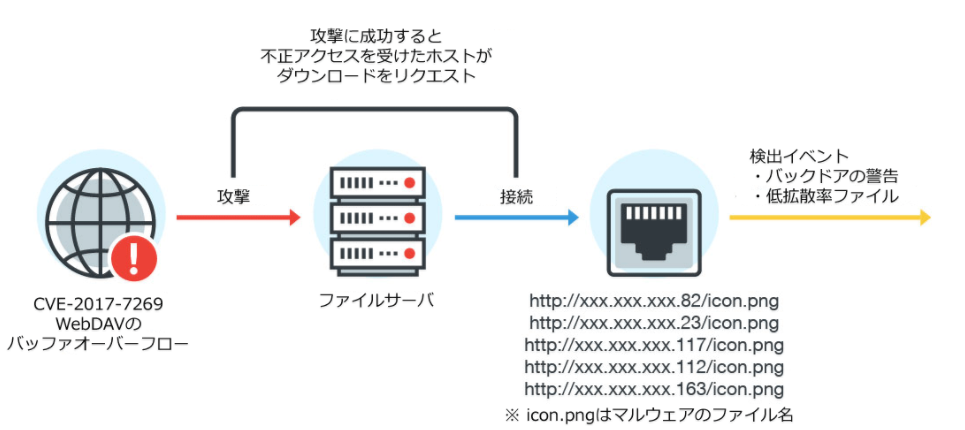

別に確認されているPLEADによる標的サーバへの侵入方法としては、「Microsoft Internet Information Services(IIS)6.0」に存在するバッファオーバーフローの脆弱性「CVE-2017-7269」を悪用し、C&C サーバやHTTPサーバ等の仮想サーバの構築、といった方法もあるとのことです。