PetyaとNotPetya(Fortinet社によるPetyaの亜種の表記)における複数の異なる点について、平成29年7月9日にFortinet社がWebサイトにて公表しています。

また、同社は数週間ほど前、NotPetyaの感染手法について公開しています。

NotPetyaの動作について

引用元:https://blog.fortinet.com/2017/07/09/key-differences-between-petya-and-notpetya

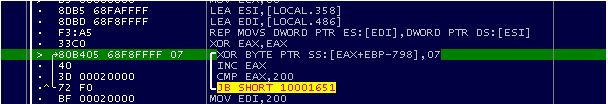

PetyaとNotPetyaの双方の特徴として、MBRを解析し、単純なXORキーを使用してMBRを暗号化しますが、その際従来のPetyaは0x37をキーとして使用、一方でNotPetyaは0x07を使用します。

(従来のPetyaによる暗号化)

![]()

引用元:https://blog.fortinet.com/2017/07/09/key-differences-between-petya-and-notpety

(NotPetyaによる暗号化)

引用元:https://blog.fortinet.com/2017/07/09/key-differences-between-petya-and-notpetya

従来のPetyaが実行するミニカーネルコードは、暗号化プロセス、偽のCHKDSK表示、点滅するスカル表示、およびランサムノート(README)を担当しますが 、NotPetyaが実行する同コードは、スカル表示を行いません。

また、従来のPetyaはセクタ0x22から開始するミニカーネルをコーディングし、NotPetyaはMBRセクタの直後のセクタ0x02からコーディングを開始します。

従来のPetyaとNotPetyaは、感染させたシステムを再起動し、マルウェア感染の第2段階を起動します。

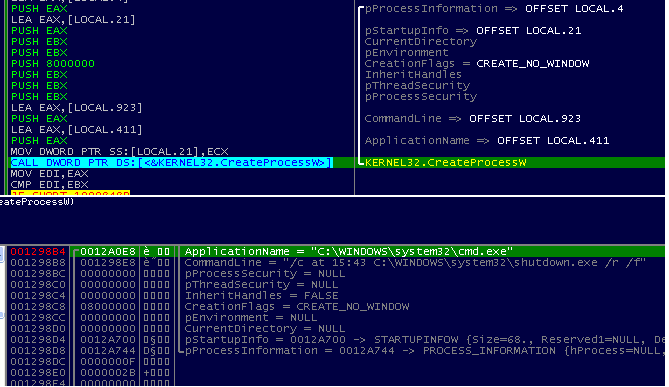

従来のPetyaはNtRaiseHardError APIを用いて再起動プロセスを開始、一方でNotPetyaは、CreateProcessW APIを使用しset.exeコマンドの実行、及び再起動の設定を指定します。

(従来のPetyaによる再起動)

引用元:https://blog.fortinet.com/2017/07/09/key-differences-between-petya-and-notpetya

(NotPetyaによる再起動)

引用元:https://blog.fortinet.com/2017/07/09/key-differences-between-petya-and-notpetya

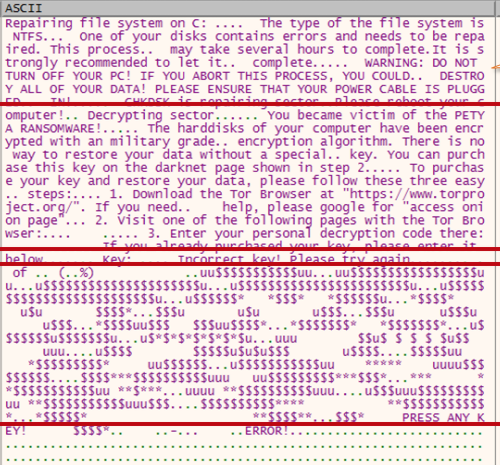

従来のPetyaは偽のCHKDSK操作を行われた後、赤いスカルを表示します。

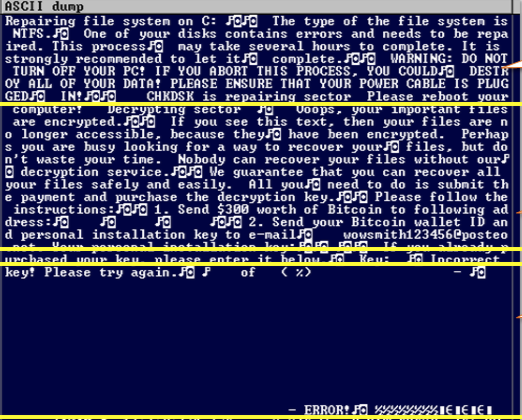

NotPetyaはディスクを暗号化している間に偽のCHKDSKを表示しますが、スカル表示を実行しません。

(従来のPetyaの文字列)

引用元:https://blog.fortinet.com/2017/07/09/key-differences-between-petya-and-notpetya

従来のPetyaは偽のCHKDSK (上)、ランサムノート(真ん中)、歪んだスカル画像の文字列(下)を含みます。

(NotPetyaの文字列)

引用元:https://blog.fortinet.com/2017/07/09/key-differences-between-petya-and-notpetya

一方でNotPetyaの文字列には偽のCHKDSK(上)、ランサムノート(下)のみで、スカル画像の文字列のスペースは空白となっています。

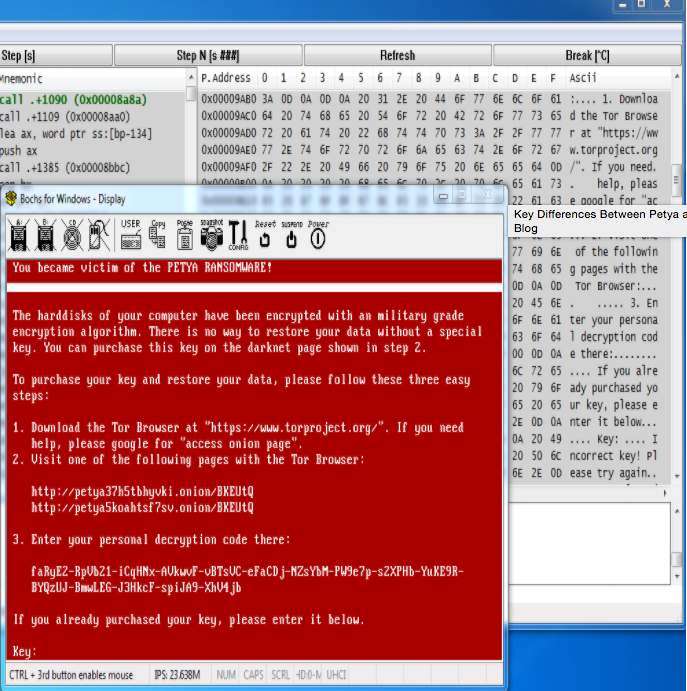

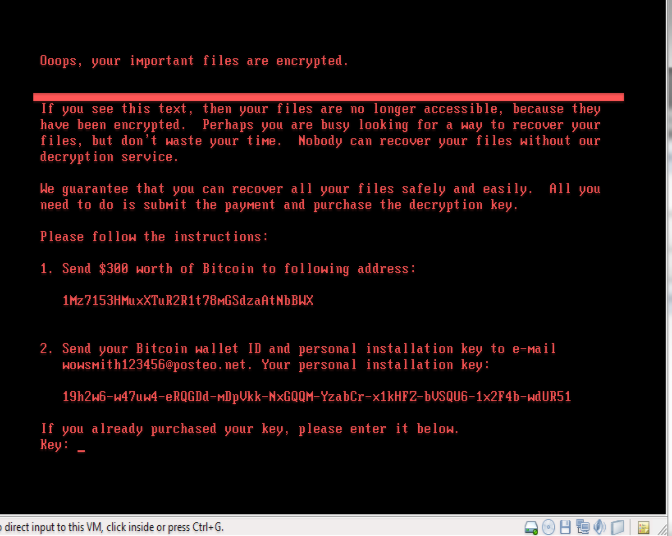

身代金要求のためにデスクトップに表示されるランサムノートには、以下のように異なります。

(従来のPetya)

引用元:https://blog.fortinet.com/2017/07/09/key-differences-between-petya-and-notpetya

(NotPetya)

引用元:https://blog.fortinet.com/2017/07/09/key-differences-between-petya-and-notpetya