TrendMicro社は、マルウェアOSX_DOKへの感染、及びその動作を観察し、Webサイト(http://blog.trendmicro.com/trendlabs-security-intelligence/osx_dok-mac-malware-emmental-hijacks-user-network-traffic/)にて公開しています。

Mac OSXを対象とするマルウェアについて(1) TrendMicro社

同社は平成29年6月9日に、WindowsとMac OSXの双方を標的とした、同一のスパムメールを確認したとのことです。

不審な.docxファイルに埋め込まれたファイルのショートカットが、Dropboxから実行可能なファイルをダウンロードし、ユーザがクリックするとファイルが実行され、この仕組みにはTorとProxyのインストールの要素が含まれています。

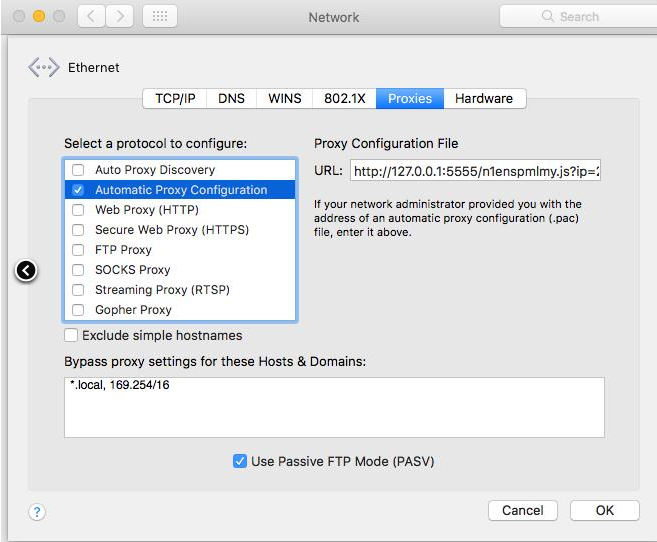

当該マルウェアはローカルホストにて動作するポート5555とポート5588の2つのプロキシをインストールし、全ての通信は標的のパラメータとして外部IPアドレスと共にポート5555によって乗っ取られます。

引用元:http://blog.trendmicro.com/trendlabs-security-intelligence/osx_dok-mac-malware-emmental-hijacks-user-network-traffic/

ポート5555は最初にIPパラメータを探し、標的ロケーションであるスイスにIPが位置していない場合、通信は正常に処理されますが、仮にスイス内のIPが検知されると、当該マルウェアは難読化だれたJavaScriptを実行し、そのドメインを発見しようと試行します。

ドメインがターゲットの範囲内にある場合、当該マルウェアはMITM攻撃を実行し、Tor通信を使用するためポート5588へリダイレクトします。

引用元:http://blog.trendmicro.com/trendlabs-security-intelligence/osx_dok-mac-malware-emmental-hijacks-user-network-traffic/

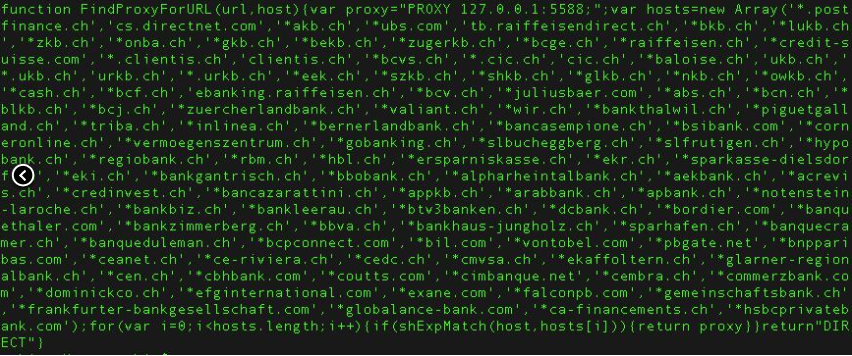

上の画像はスイスにインターネットバンキングが標的にされた際の難読化されたリストです。

標的のドメインへ訪問するユーザは、一見正常に動作するインターネットバンキングのログインページを装った、不正なWebサイトへリダイレクトされます。

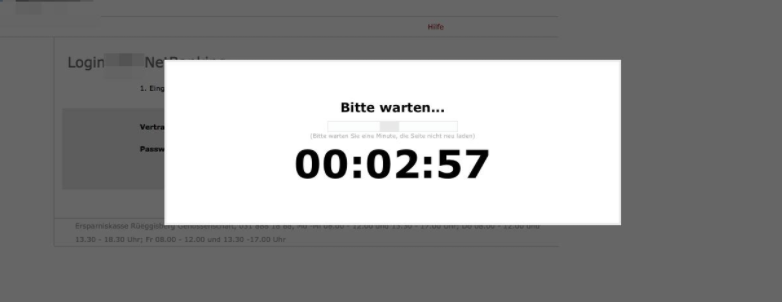

この時、ユーザがアカウントやパスワード等のログイン情報を入力すると、下の画像のようにカウントダウンが表示されます。

引用元:http://blog.trendmicro.com/trendlabs-security-intelligence/osx_dok-mac-malware-emmental-hijacks-user-network-traffic/

このカウントダウンが終了しても実際には何も起きません。

同社によると、このWebページは攻撃者により悪質なスクリプトが埋め込まれており、ユーザがログイン情報を入力すると、Ajax(JavaScriptを用いた非同期通信)を使用したPOST(不可視化の状態でリクエストをサーバへ送信)が開始されます。

その後、このPOSTメッセージは下の画像のように、攻撃者がTorネットーワーク内で制御可能とする偽のログインページと同じWebサイトへ送信されます。

引用元:http://blog.trendmicro.com/trendlabs-security-intelligence/osx_dok-mac-malware-emmental-hijacks-user-network-traffic/