Microsoft(マイクロソフト)社が提供する、コマンドライン及びスクリプト言語「PowerShell」を用いて、マルウェアをダウンロードする悪意のあるLNKマルウェアの検出数が平成29年1月以降増加し続けていることを、平成29年5月25日にTrendMicro(トレンドマイクロ)社がWebサイトにて公表しています。

引用元:http://blog.trendmicro.com/trendlabs-security-intelligence/rising-trend-attackers-using-lnk-files-download-malware/

引用元:http://blog.trendmicro.com/trendlabs-security-intelligence/rising-trend-attackers-using-lnk-files-download-malware/

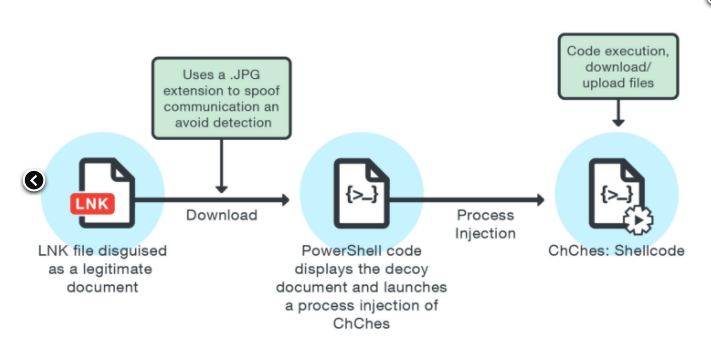

昨年10月日本国内にて、「LNK」「 PowerShell」「ChChes」を組み合わせ悪用した標的型攻撃が複数回確認されており、その際検出されたファイルは「.jpg」として偽装されていたとのことです。

引用元:http://blog.trendmicro.com/trendlabs-security-intelligence/rising-trend-attackers-using-lnk-files-download-malware/

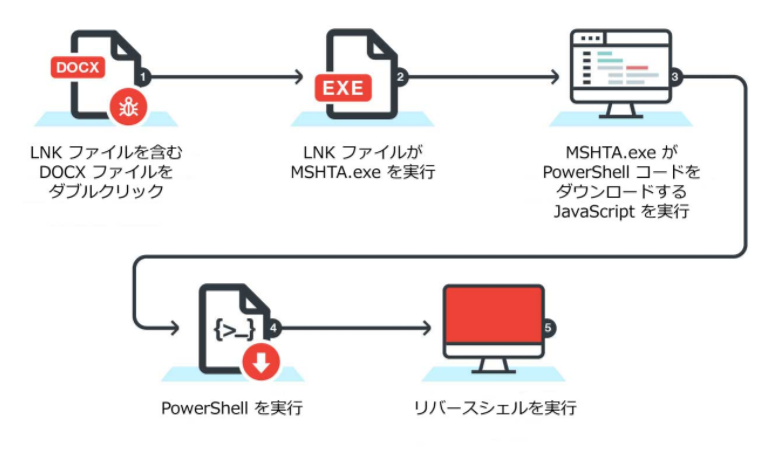

また、TrendMicro社はLNKファイルを用いた新たな攻撃手法を確認しており、概要は以下の通りです。

引用元:http://blog.trendmicro.com/trendlabs-security-intelligence/rising-trend-attackers-using-lnk-files-download-malware/

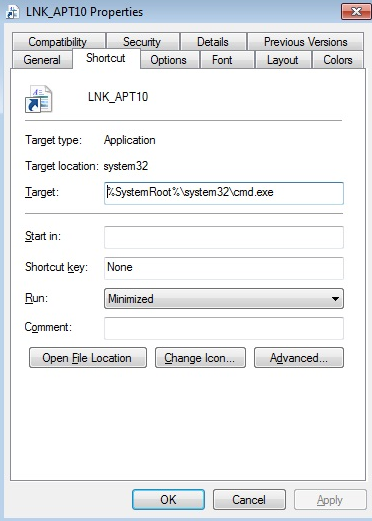

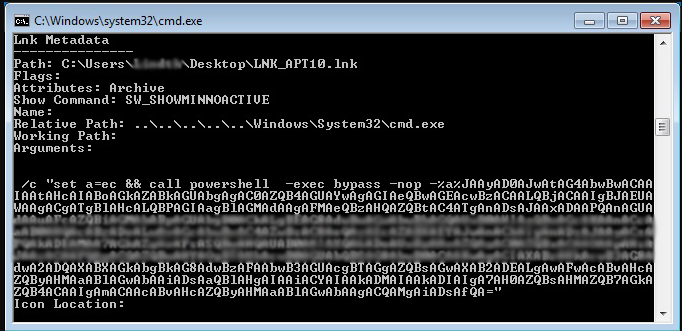

攻撃者は身元を隠すことを目的に、コマンドラインにてスペースや改行を乱用し、「プロパティ>ショートカット>ターゲット」にて不審な情報が表示されないよう工夫します。

引用元:http://blog.trendmicro.com/trendlabs-security-intelligence/rising-trend-attackers-using-lnk-files-download-malware/

隠蔽された文字列を実際に解析してみると、上の画像のような長い文字列が確認できます。

TrendMicro社はLNKファイルに対し、対策及び見分け方を以下のように公表しています。

・PowerShellのアップデートを実施。

・ログの記録の有効化を実施することで攻撃の確認が可能。

・メールの拒否リストへ「.lnk」を追加することでLNKマルウェアへの感染リスクを低下。

・外部から送信された、「.lnk」ファイルが添付された不審なメールを開かない。

・圧縮/解凍ソフトで確認可能。

・アイコンに右上を示す矢印が重なっている場合。