平成29年6月27日、ウクライナの情報機関よりランサムウェア「Petyaの亜種」」攻撃による被害が多発しているというSOSを受け取った「Talos」は、平成29年7月5日、Webサイトにて同チームが属するセキュリティ機関Ciscoと協力し、同ランサムウェアについて調査を行ったことを公表しました。

引用元:http://blog.talosintelligence.com/2017/07/the-medoc-connection.html?m=1

同調査では、ランサムウェアを装った破壊的なペイロードが「※M.E.Docソフトウェア」の中に埋め込まれていることが判明しました。

攻撃者は、盗んだ資格情報を用いてM.E.Docを、プロキシ接続と攻撃者が操作するサーバの操作が可能としていたとのことで、これより、当該ランサムウェアによる攻撃が破壊的なものであると同団体は見解を述べています。

これまでにウクライナ内では、既に2,000以上の企業が当該ランサムウェアによる被害を受けているとのことです。

※M.E.Docは、ウクライナにて多くの企業が利用する会計ソフトウェアです。

また、先日Kaspersky社が言及したように、当該ランサムウェアにはワイパー系の「BlackEnergy」の要素が含まれています。

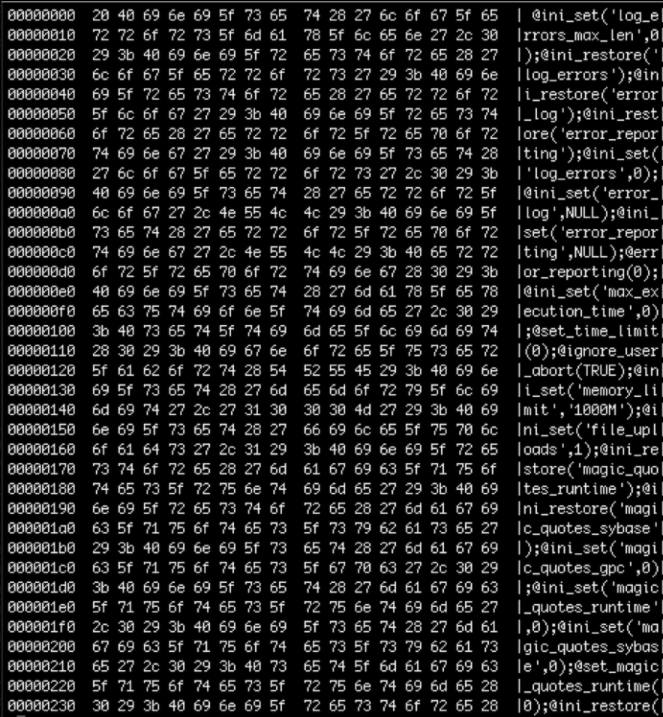

調査の初期段階にて、バックドアの1つであるWebShellが発見され、タイムスタンプは平成29年5月21日14時45分であったとのことです。

同団体によると、このWebShellはオープンソースPHPのWebShell PASを若干修正したものと分析しており、パスフレーズをHTTP POST変数に設定すると復号化が可能になります。

引用元:http://blog.talosintelligence.com/2017/07/the-medoc-connection.html?m=1

上の画像は、ログ等のフォレンジックに必要な情報が抽出されたものです。

http://blog.talosintelligence.com/2017/07/the-medoc-connection.html?m=1

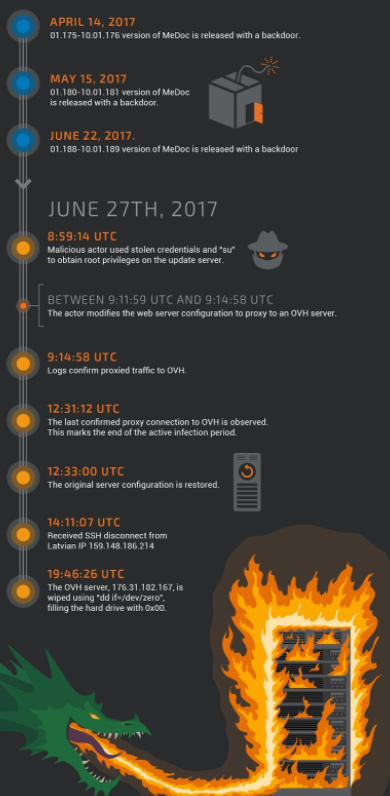

平成29年4月14日

「M.E.Doc ver.01.175」から「M.E.Doc ver.10.01.176」がバックドアを埋め込まれた状態で提供開始される

平成29年5月15日

「M.E.Doc ver.01.180」から「M.E.Doc ver.10.01.181」がバックドアを埋め込まれた状態で提供開始される

平成29年6月22日

「M.E.Doc ver.01.188」から「M.E.Doc ver.10.01.189」がバックドアを埋め込まれた状態で提供開始される

平成29年6月27日

第三者によって資格権限が盗まれ、ルート権限をサーバのアップデートのために取得される

同日午前9時11分から9時14分の間

第三者によってWebサーバの設定をOVHサーバへ変更される

午前9時14分

ログがプロキシ通信をOVHへ渡す

午後12時31分

プロキシ通信からOVHまでを監視し、感染活動を終了

午後12時33分

元のサーバ設定へ再構築される

午後14時11分

SSH通信遮断をLatvian IP 159.148.186.214より報告される

午後19時46分

OVHサーバ176.31.182.167にて「dd if=dev/zero」を用いた痕跡の消滅、及び0×00によってハードドライブ内が埋め尽くされる