現在ヨーロッパで拡散されているPetyaの亜種(Expetr)の感染経路について、平成29年6月28日にTrendMicro社がWebサイトで報告しました。

引用元:http://blog.trendmicro.co.jp/archives/15339

引用元:http://blog.trendmicro.co.jp/archives/15339

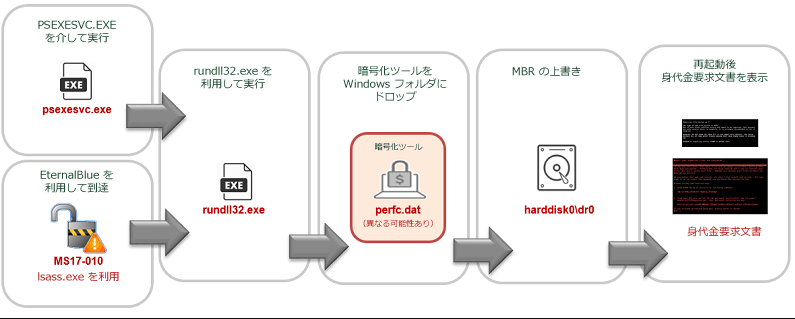

当該ランサムウェアはEternalBlue(SMBv1の脆弱性)とPsExes (遠隔でアプリケーションを操作する機能)を悪用しコンピュータ内部へ侵入します。

侵入が成功すると、当該ランサムウェアは自身のプログラムを実行するためにDLLファイル内の関数を実行するWindowsの正規プログラム「rundll32.exe」を利用し、フォルダ内に作成されたファイル「perfc.dat」が暗号化を実施します。

暗号化を終えて約1時間後、コンピュータを再起動するよう設定し、その間にMBRに不正なプログラムを上書きし暗号化を実施、及び身代金を要求するメッセージを表示します

この時、偽のCHKDSK通知(ファイル修正を行うWindowsの機能)が表示されるが、実際はファイルの暗号化が進行しています。

WannaCryやLockyの挙動と異なる点としては、暗号化されたファイルの拡張子が変更されないことが挙げられます。

また、同社の調査によると、平成29年6月27日午前4時52分頃(日本時間)の時点で、約$7,500(米ドル)が身代金として攻撃者へ支払われているとのことです。

同社の製品では「RANSOM_PETYA.TH627」あるいは「RANSOM_PETYA.SMA」といった名前で検知されます。