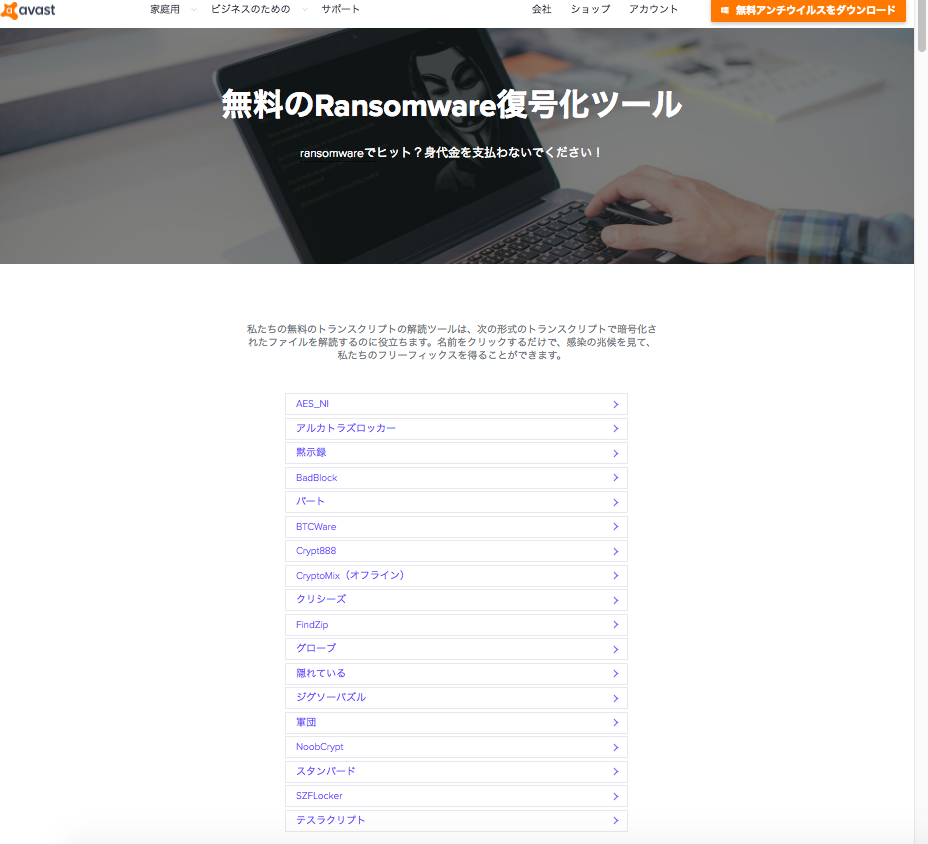

チェコ共和国のAvast(アバスト)財団法人により、ランサムウェアに感染した端末を対象とした、復号化ツールの無料提供をWebサイトにて行っています。

引用元:https://www.avast.com/ransomware-decryption-tools

同Webサイトでは、感染したコンピュータの状態とランサムウェアを紐付け、それぞれに適正な復号化ツールを紹介及び提供しています。

対象は、平成27年から29年に流出したランサムウェアに感染したコンピュータで、以下の通りです。

引用元:https://www.avast.com/ransomware-decryption-tools

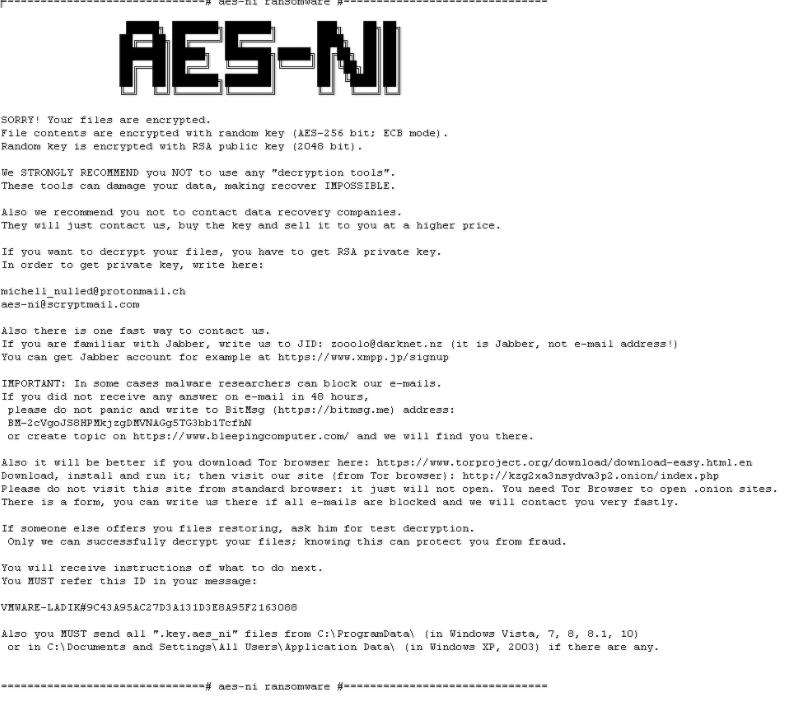

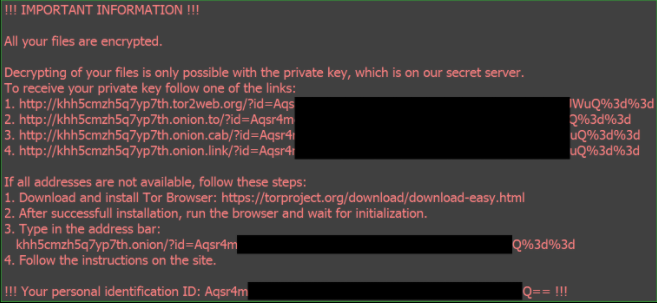

感染すると、ファイルの拡張子が「.aes_ni」「.aes256」「.aes_ni_0day」に変更されファイルが暗号化されたあと「!!!重要なファイルを読む!!!txt」というファイルが作成されます。

平成28年12月に登場し、複数の亜種が確認されています。

引用元:https://www.avast.com/ransomware-decryption-tools

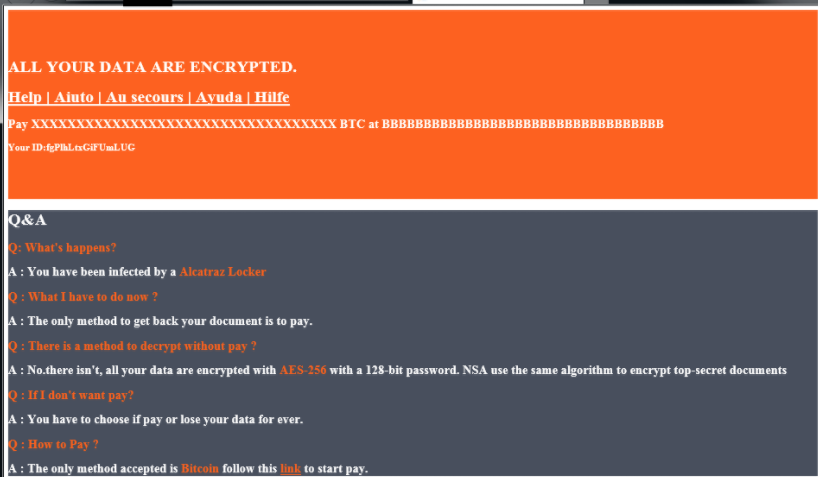

感染すると、ファイルの拡張子が「.Alcatraz」に変更されファイルが暗号化されます。

平成28年11月に登場したランサムウェアです。

引用元:https://www.avast.com/ransomware-decryption-tools

感染すると、ファイルの拡張子が「.encrypted」「.FuckYourData」「.locked」「.Encryptedfile」「.SecureCrypted」に変更されファイルが暗号化されます。

平成28年6月に登場したランサムウェアです。

引用元:https://www.avast.com/ransomware-decryption-tools

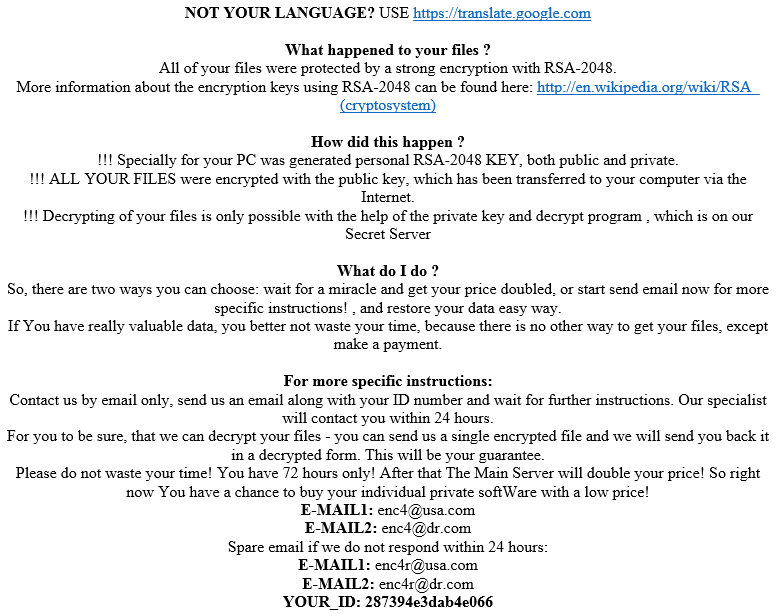

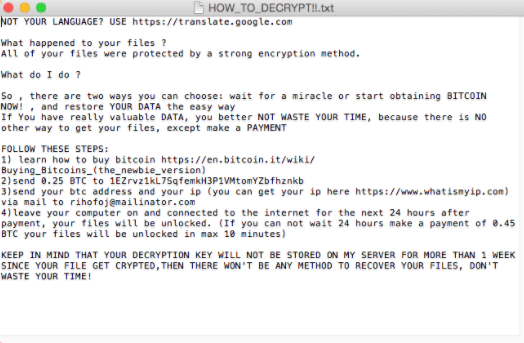

感染してもファイルの拡張子は変更せずにファイルを暗号化します。

また、ファイルの暗号化後表示される「Help Decrypt.html」というファイル名の中には、身代金要求の文章を含みます。

平成28年5月に登場したランサムウェアです。

引用元:https://www.avast.com/ransomware-decryption-tools

感染すると、ファイルの拡張子が「.bart.zip」に変更されファイルが暗号化されます。

バートの識別としては、身代金要求とともに「recover.bmp」「recover.txt」というファイルがデスクトップに作成されます。

平成28年6月に登場したランサムウェアです。

引用元:https://www.avast.com/ransomware-decryption-tools

感染すると、ファイルの拡張子が「foobar.docx.[sql772@aol.com].theva」「foobar.docx.[no.xop@protonmail.ch].cryptobyte」「foobar.bmp.[no.btc@protonmail.ch].cryptowin」「foobar.bmp.[no.btcw@protonmail.ch].btcware」「foobar.docx.onyon」に変更され、ファイルが暗号化されます。

平成29年3月に登場したランサムウェアで、流出している亜種は5つ確認されているとのことです。

引用元:https://www.avast.com/ransomware-decryption-tools

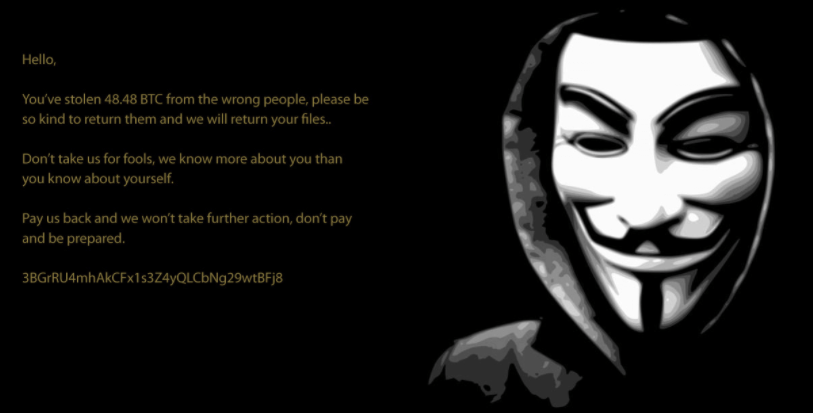

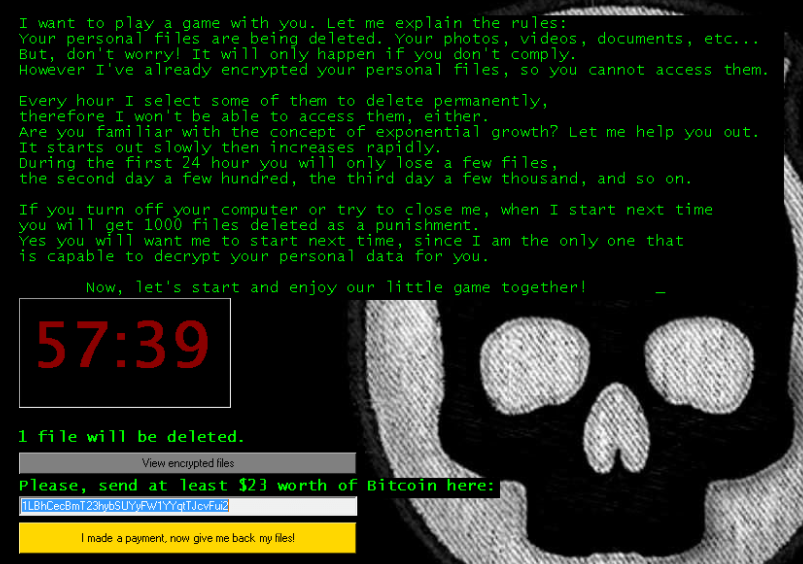

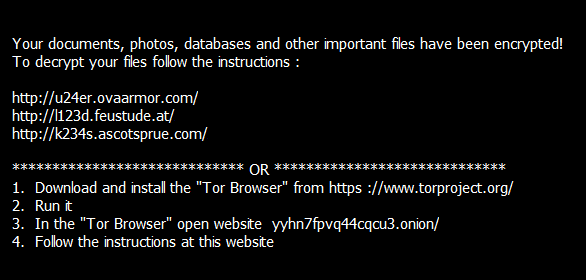

感染すると、ファイル名の先頭に「Lock」を加え暗号化し、デスクトップに上のような身代金要求を表示します。

平成28年6月に登場したランサムウェアです。

引用元:https://www.avast.com/ransomware-decryption-tools

感染すると、拡張子を「.CRYPTOSHIELD」「.rdmk」「.lesli」「.scl」「.code」「.rmd」「.rscl」へ変更しファイルを暗号化します。

リモートサーバから暗号化キーをダウンロードし、ファイルを暗号化しますが、一方でサーバへ接続できない状態であっても攻撃対象を感染させることが可能とのことです。

平成28年3月に登場したランサムウェアです。

引用元:https://www.avast.com/ransomware-decryption-tools

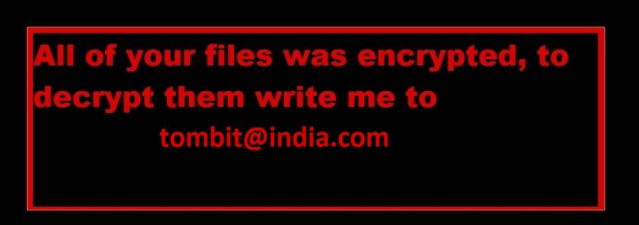

感染すると、「.johnycryptor

@ hackermail.com.xtbl」「.ecovector2 @ aol.com.xtbl」「.systemdown @ india.com.xtbl」「.Vegclass @ aol.com.xtbl」

「.{milarepa.lotos @ aol.com} .CrySiS」「.{Greg_blood@india.com} .xtbl」「.{savepanda@india.com} .xtbl」「.{arzamass7@163.com} .xtbl」「.{3angle@india.com}。 dharma」「.{tombit@india.com} .dharma」「.wallet」へファイル名を変更し、ファイルを暗号化するとのことです。

平成27年9月に登場したランサムウェアです。

引用元:https://www.avast.com/ransomware-decryption-tools

感染すると、拡張子が「.crypt」へ変更されファイルが暗号化されます。

ZIPファイルの構造に基づいて作成されたランサムウェアであり、平成29年2月に登場し、Mac OSのVer.10.11以降への感染が確認されているとのことです。

引用元:https://www.avast.com/ransomware-decryption-tools

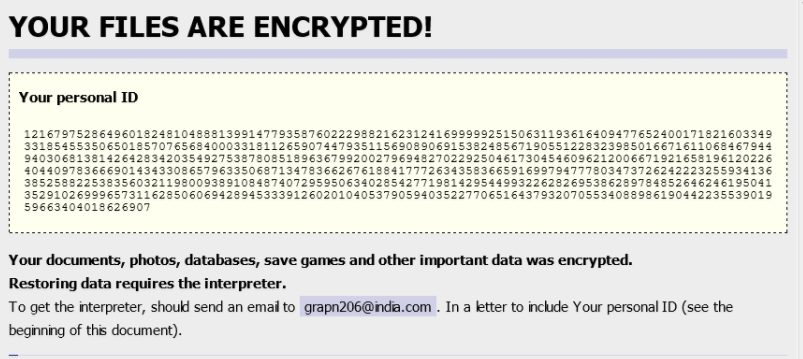

感染すると拡張子が「.ACRYPT」「.GSupport[0-9]」のように変更され、ファイルが暗号化されます。

感染後は当該ランサムウェアにより、「ファイルを復元する方法」や「Read Me Please.hta」といったファイルが作成され、身代金要求文章を表示します。

平成28年8月に登場したランサムウェアです。

引用元:https://www.avast.com/ransomware-decryption-tools

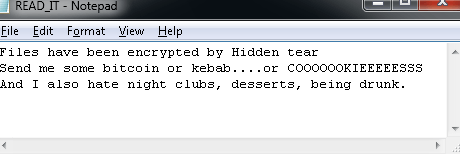

感染すると、ファイルの拡張子が「.locked」「.34xxx」「.bloccato」「.BUGSECCCC」「.Hollycrypt」「.lock」「.saeid」「.unlockit」「.razy」「.mecpt」「.monstro」「。 LOK」「。 암 호 화 됨」「.8lock8」へ変更され、ファイルが暗号化されます。

このランサムウェアは平成27年8月に登場し、オープンソースのコードであることから取得が容易であり、HiddenTear及びその亜種の拡散が確認されているとのことです。

引用元:https://www.avast.com/ransomware-decryption-tools

感染すると拡張子が「.kkk」「.btc」「.gws」「.J」「.encrypted」「.porno」「.payransom」「.pornoransom」「.epic」「.xyz」へ変更されファイルが暗号化されます。

このランサムウェアは平成28年3月に登場しました。

引用元:https://www.avast.com/ransomware-decryption-tools

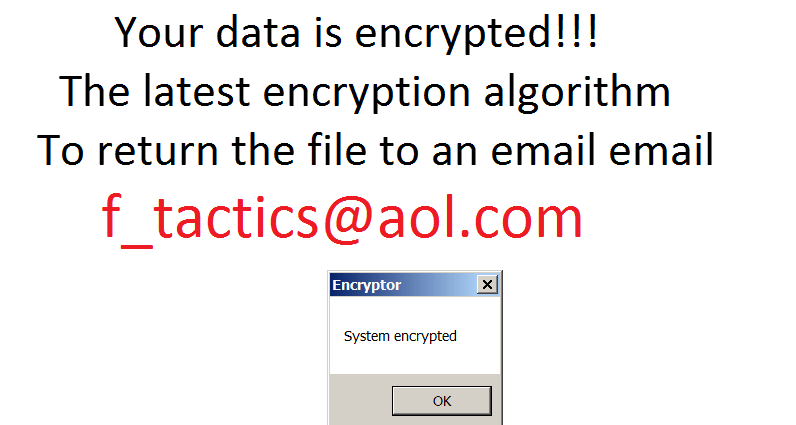

感染するとファイル名に「._23-06-2016-20-27-23_ $ f_tactics @ aol.com $ .legion」「$ centurion_legion @ aol.com $ .cbf」へ変更し、ファイルを暗号化します。

平成28年6月に登場したランサムウェアです。

引用元:https://www.avast.com/ransomware-decryption-tools

感染しても拡張子が変更されることはないですが、暗号化されたファイルをアプリケーションにて開くことが不可能とのことです。

当該ランサムウェアは平成28年7月に登場しました。

引用元:https://www.avast.com/ransomware-decryption-tools

感染すると、拡張子が「.locked」へ変更されファイル暗号化されます。

平成28年8月に登場したランサムウェアであり、Webサイトで販売されていることから様々な亜種が確認されているとのことです。

引用元:https://www.avast.com/ransomware-decryption-tools

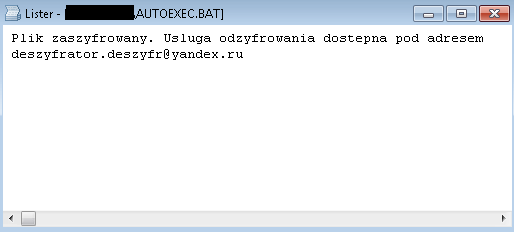

感染すると拡張子が「.szf」へ変更されファイルが暗号化されます。

平成28年5月に登場したランサムウェアで、確認されている警告文はポーランド語表記とのことです。

引用元:https://www.avast.com/ransomware-decryption-tools

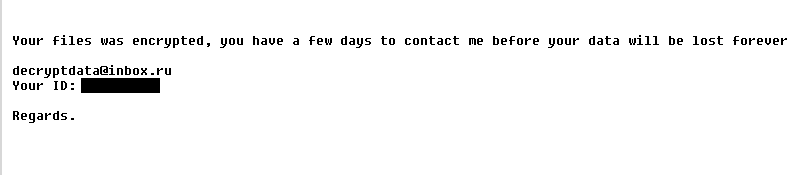

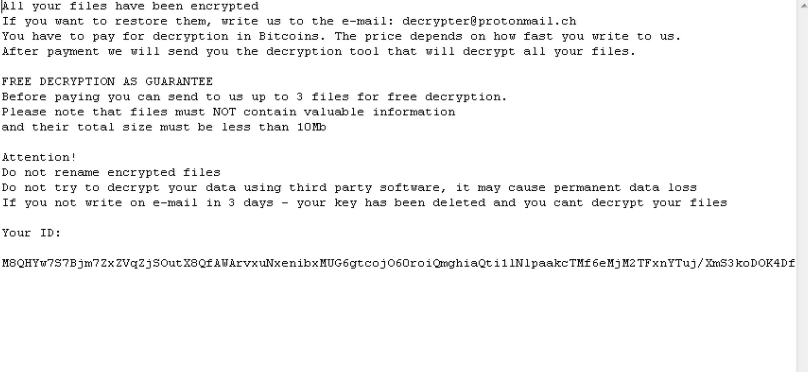

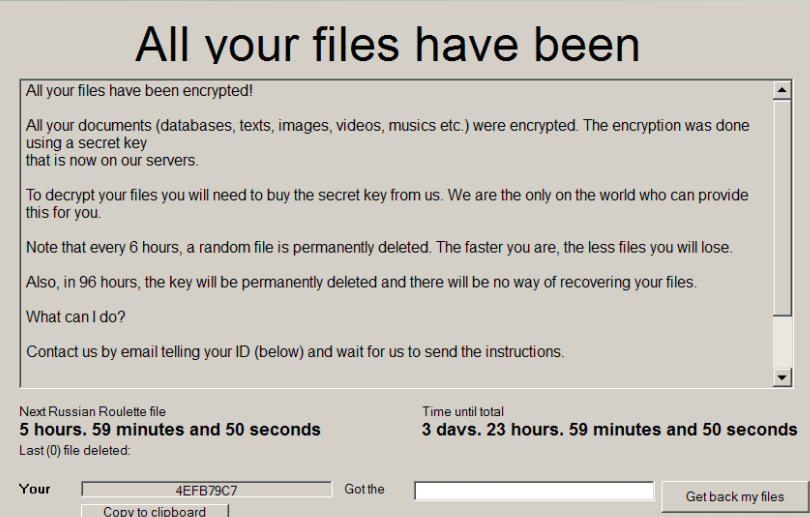

感染しても拡張子が変更されることはなく、ファイルの暗号化後は上のようにメッセージによって指示を出します。

平成27年2月に登場したランサムウェアです。