昨年問題視されていたランサムウェアのLockyが、今月までにも多様で新たなかたちでフィッシングメールに添付されている事例が確認されています。

ファイルが暗号化され、拡張子が「.osiris」になっていたらランサムウェアに感染しています。

引用元:https://phishme.com/locky-stages-comeback-borrowing-dridex-delivery-techniques/

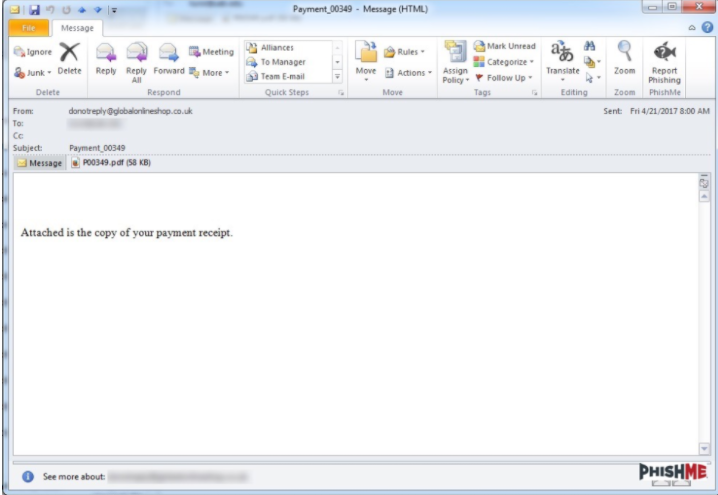

現在確認されているものは元来のLockyの手法とは大きく異なり、Dridexの手法を元にした、対象者の油断を突くことでメールに添付されているファイルを開かせることでLockyに感染させます。

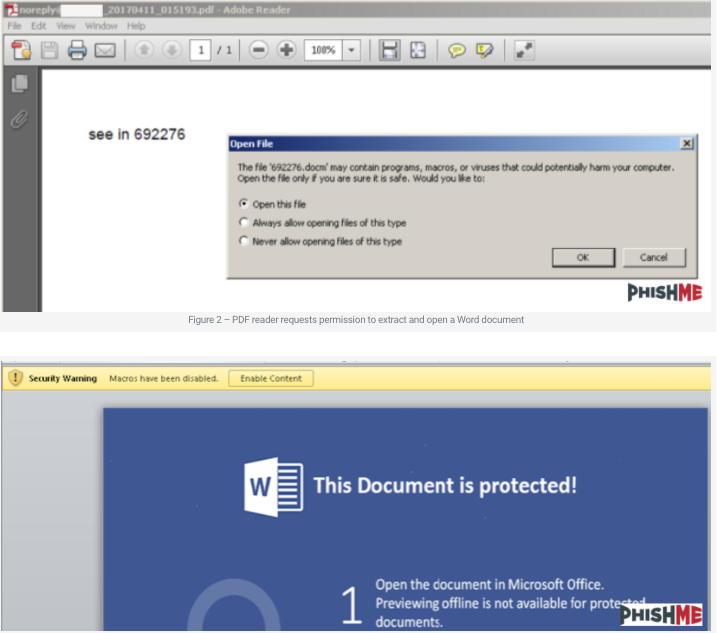

メールにはPDFファイルが添付されており、開くと更にword等の第2ファイルを開くよう促します。

対象者が第2ファイルにて「編集を有効にする」を実行するとファイルに仕組まれたマクロスクリプトアプリケーションが起動、その端末を感染させます。

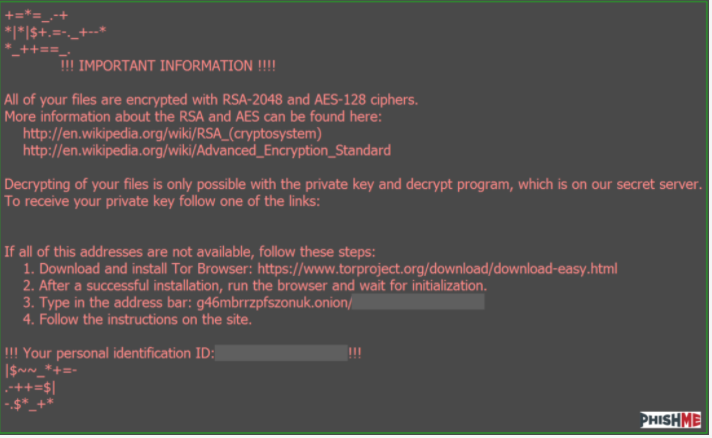

感染した端末が保有する中でもより重要なファイルを検知及び暗号化し、それらに対する身代金を請求する仕組みです。

実例に基づいた請求額は日本円に換算すると約13万円で、他のランサムウェアによる請求額より約3万円高いものとなり、請求における言語は31ヶ国語に対応します。

引用元:https://phishme.com/locky-stages-comeback-borrowing-dridex-delivery-techniques/

導入事例:人材派遣会社(40名)のシステムリプレイス(含UTM)