ランサムウェアビジネスが法人にもたらす深刻な被害 トレンドマイクロ

トレンドマイクロが平成29年3月2日に公開した「2016年年間セキュリティラウンドアップ:『

ランサムウェアビジネス』が法人にもたらす深刻な被害」によると、2016年1年間で、

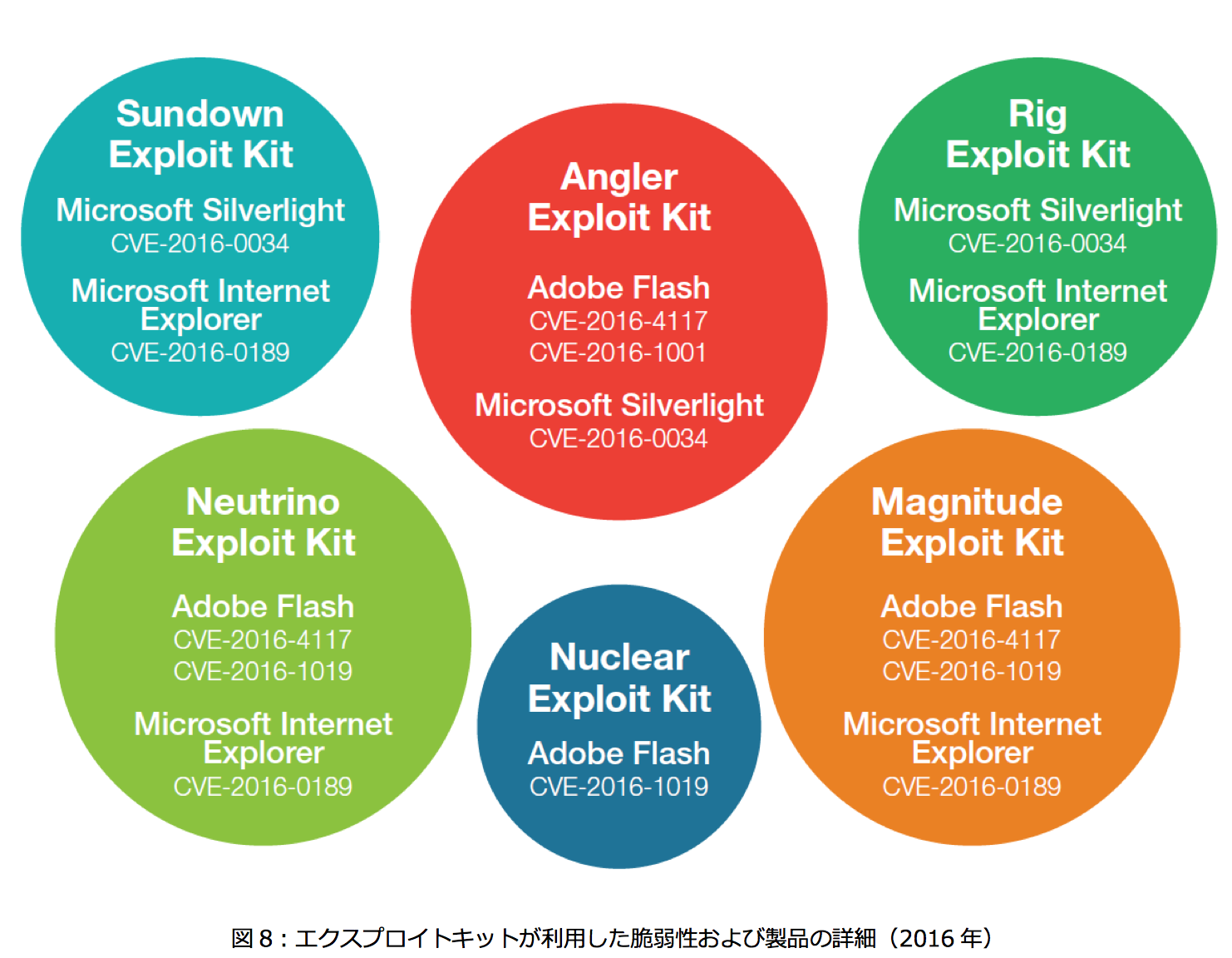

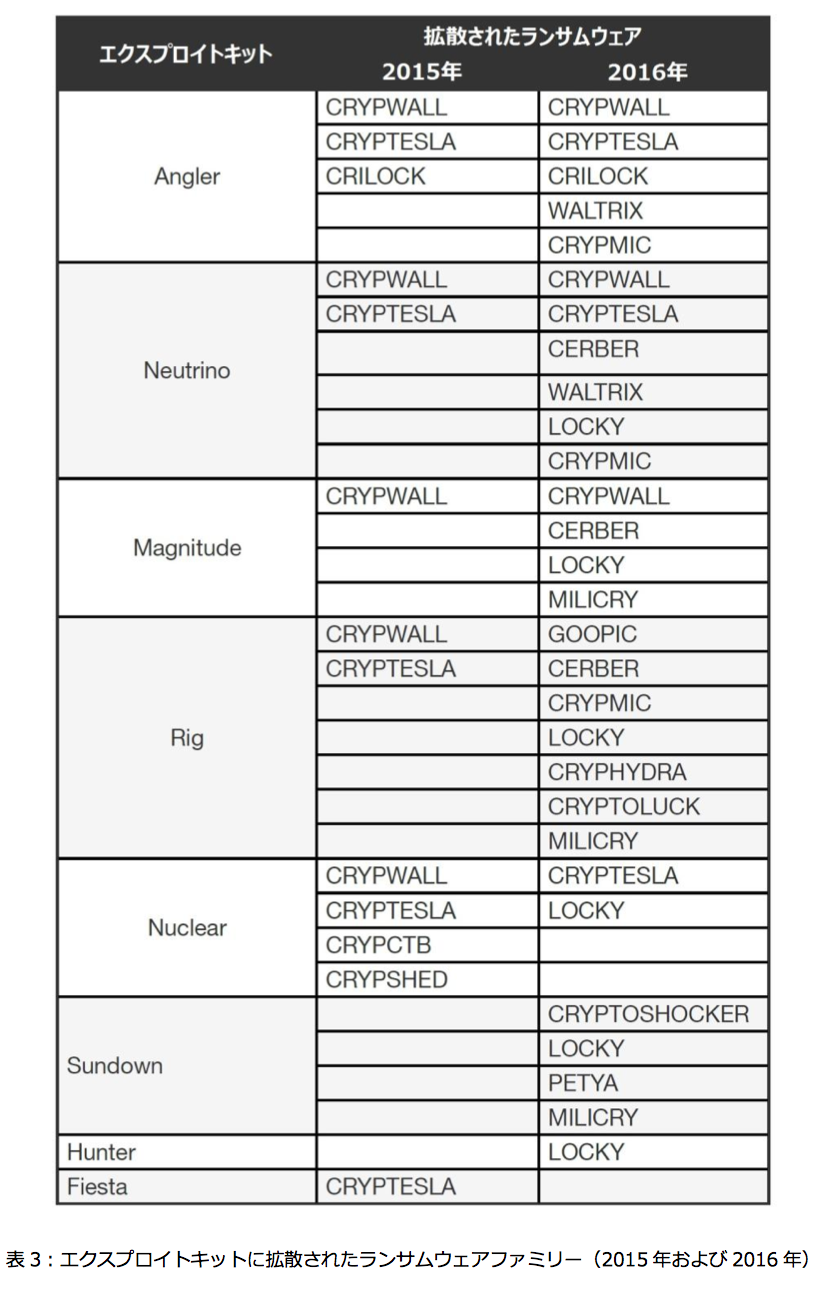

ランサムウェアの被害が急速に広がったことが判明しました。その中でも下記の3つの脆弱性が利用されていることが図1から分かります。図2には

エクスプロイトと

ランサムウェアの関係性が整理されています。アップデートをしていないことで該当する

ランサムウェア感染の危険があるので注意が必要です。

・Microsoft Internet Explorer

・Adobe Flash

・Microsoft Silverlight

図1

図2

Rig Exploit Kit

脆弱性

Microsoft Silverlight CVE-2016-0034

Microsoft Internet Explorer CVE-2016-0189

ランサムウェア

GOOPIC

エクスプロイトキット【Rig】により拡散され、データを完全に復旧できなくなるまでの身代金支払い猶予期間が長い。CERBER

Windowsスクリプト利用する等、様々な手法が組み込まれたランサムウェア。音声による脅迫状を使用。LOCKY

スパムメールに添付されたファイルにマクロを組み込んで侵入する。当時、新たな手法として確認された。MILICRY

収集した情報をPNGファイルに格納して送信する。

Angler Exploit Kit

脆弱性

Adobe Flash CVE-2016-4117

Adobe Flash CVE-2016-1001

Microsoft Silverlight CVE-2016-0034

ランサムウェア

CRYPWALL

Dropboxへのリンクからダウンロードされる可能性あり。

CRYPTESLA

暗号化したファイルの拡張子を「.vvv」に変えることから、「vvvウイルス」とも呼ばれている。

CRILOCK

リムーバブルドライブを媒介に拡散するUSBワーム活動を行う。CRYPMIC

CryptXXX の後継

Magnitude Exploit Kit

脆弱性

Adobe Flash CVE-2016-4117

Adobe Flash CVE-2016-1019

Microsoft Internet Explorer CVE-2016-0189

ランサムウェア

CRYPWALL

Dropboxへのリンクからダウンロードされる可能性あり。CERBER

Windowsスクリプト利用する等、様々な手法が組み込まれたランサムウェア。音声による脅迫状を使用。LOCKY

スパムメールに添付されたファイルにマクロを組み込んで侵入する。当時、新たな手法として確認された。MILICRY

収集した情報をPNGファイルに格納して送信する。

Nuclear Exploit Kit

脆弱性

Adobe Flash CVE-2016-1019

ランサムウェア

CRYPTESLA

暗号化したファイルの拡張子を「.vvv」に変えることから、「vvvウイルス」とも呼ばれている。

LOCKY

スパムメールに添付されたファイルにマクロを組み込んで侵入する。当時、新たな手法として確認された。

Neutrino Exploit Kit

脆弱性

Adobe Flash CVE-2016-4117

Adobe Flash CVE-2016-1019

Microsoft Internet Explorer CVE-2016-0189

ランサムウェア

CRYPWALL

Dropboxへのリンクからダウンロードされる可能性あり。CRYPTESLA

暗号化したファイルの拡張子を「.vvv」に変えることから、「vvvウイルス」とも呼ばれている。CERBER

Windowsスクリプト利用する等、様々な手法が組み込まれたランサムウェア。音声による脅迫状を使用。WALTRIX

エクスプロイトキットによる拡散として2016年に初めて確認されたランサムウェア。LOCKY

スパムメールに添付されたファイルにマクロを組み込んで侵入する。当時、新たな手法として確認された。CRYPMIC

CryptXXX の後継

Sundown Exploit Kit

脆弱性

Microsoft Silverlight CVE-2016-0034

Microsoft Internet Explorer CVE-2016-0189

ランサムウェア

CRYPTOSHOCKER

LOCKY

スパムメールに添付されたファイルにマクロを組み込んで侵入する。当時、新たな手法として確認された。

PETYA

マスターブートレコード(MBR)を上書きするランサムウェア。MILICRY

収集した情報をPNGファイルに格納して送信する。

2016年に猛威を振るったランサムウェア

CRYPRADAM

webサイト関連のファイルを暗号化する。

EMPER

身代金に13ビットコインを要求。当時の最高額のひとつ。

LOCKY

スパムメールに添付されたファイルにマクロを組み込んで侵入する。当時、新たな手法として確認された。

CERBER

Windowsスクリプト利用する等、様々な手法が組み込まれたランサムウェア。音声による脅迫状を使用。

CRYPSAM

サーバに感染するランサムウェア。

PETYA

マスターブートレコード(MBR)を上書きするランサムウェア。

JIGSAW

1時間毎にファイルを削除すると脅迫するランサムウェア。

WALTRIX

エクスプロイトキットによる拡散として2016に初めて確認されたランサムウェア。

WALTRIX2.0

ファイル暗号化した後にデスクトップもロックしてファイルへのアクセスも阻止するランサムウェア。

ZCRYPT

USBドングルやUSBメモリを介して拡散するランサムウェア。

GOOPIC

エクスプロイトキット【Rig】により拡散され、データを完全に復旧できなくなるまでの身代金支払い猶予期間が長い。

MIRCOP

タイの関税書類に偽装。要求額は40ビットコイン以上で当時の最高額のひとつ。

CRYPBEE

感染経路にマクロ機能を悪用と改ざんされたWebサイトを用いる。

STAMPADO

6時間以内の支払いがないと暗号化したファイルを1つ削除すると脅し、さらに96時間以内に支払わないと全ファイルを削除すると脅迫。

CERBER3.0

エクスプロイトキット【Magnitude】と【Rig】により拡散される。

ELFREXDDOS

DDos攻撃を実行する機能を備えたLinux向けランサムウェア。

MILICRY

収集した情報をPNGファイルに格納して送信する。

DETOXCRYPTO2.0

偽のトレンドマイクロ電子証明書を使用する。

COMLINE

コマンドラインで実行する機能を備えた最初のランサムウェア。

SHOR7CUT

Webサーバを標的にするランサムウェア。

SMASHLOCK

タスクマネージャ、コマンドライン、レジストリエディタを無効化し、タイマーやプログレスバーと共に複数のメッセージを表示するランサムウェア。

TELECRYPT

テレグラムチャンネルを使用してC&Cサーバと通信する。

POPCORNTYM

他の2人のユーザに感染させれば復号できると脅迫する。

GOLDENEYE

ランサムウェア【MISCHA】【PETYA】に接続する感染後にシステムが再起動してファイルが暗号化される。

引用元URL:

http://www.trendmicro.co.jp/jp/security-intelligence/sr/sr-2016annual/index.html