平成31年4月15日頃から日本国内にて、新たなランサムウェアによる感染が確認されています。

ルータをのっとりファイル共有サーバへ直接攻撃

・ファイル共有サーバが閲覧できる状態に

・攻撃開始

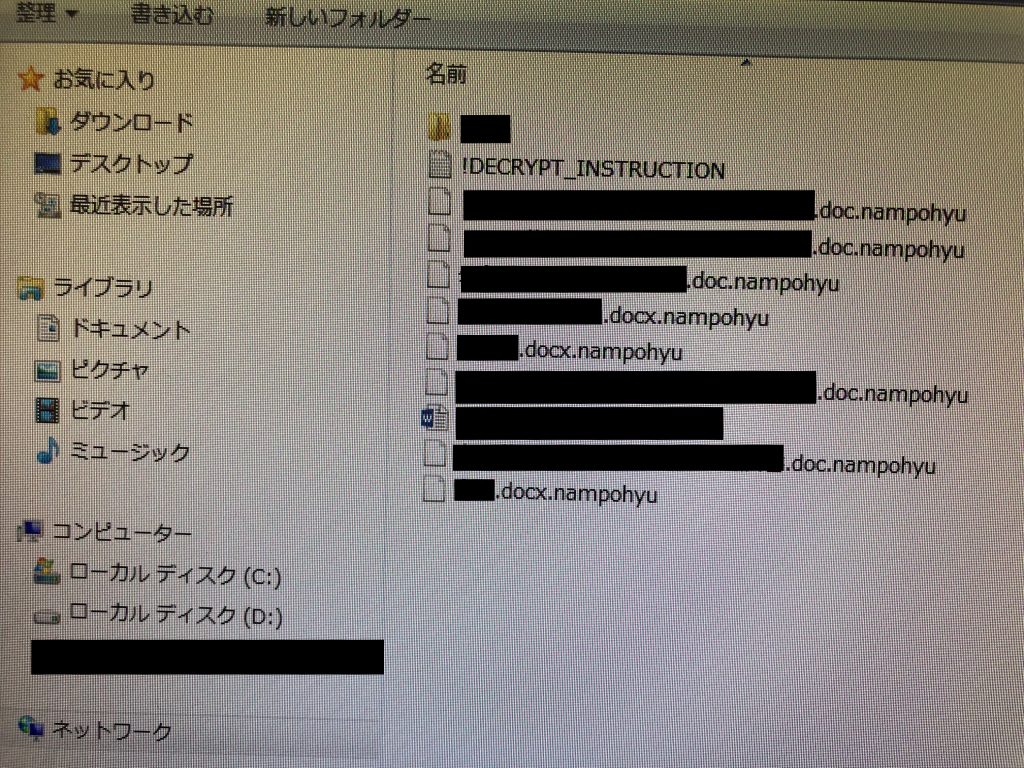

感染の対象はファイル共有サーバで、暗号化においてはファイルのオリジナルの拡張子の語尾に「.nampohyu」を付け加える仕組みです。そのため、暗号化後もファイルの識別は可能です。

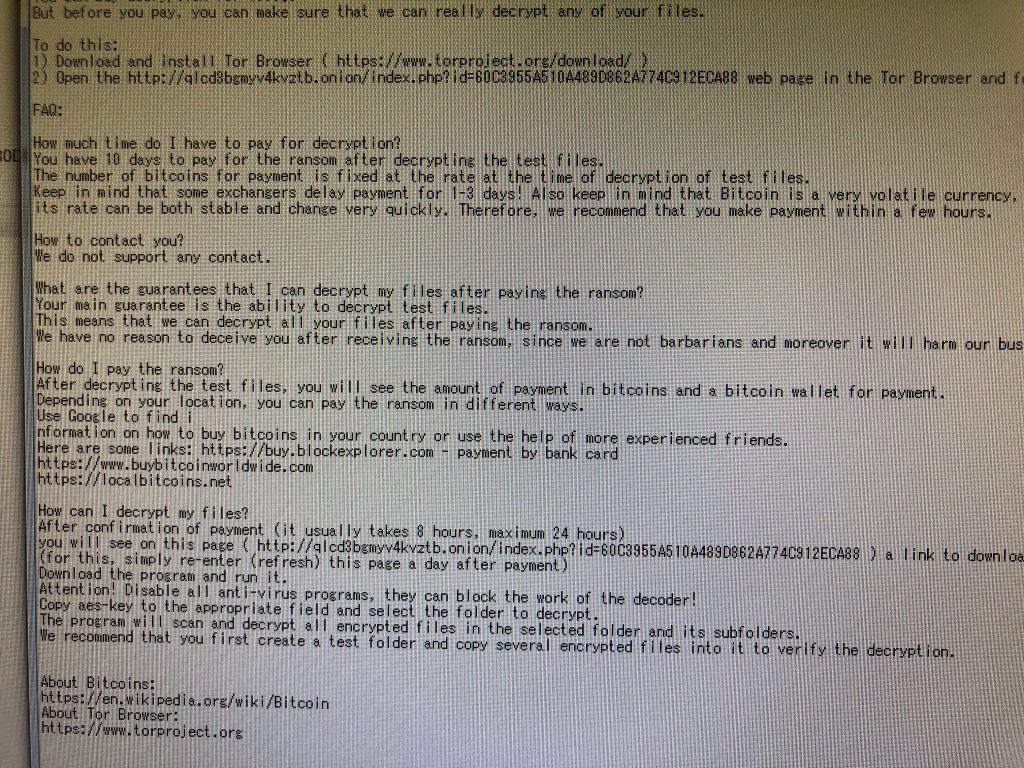

暗号化された各フォルダへ「!DECRYPT_INSTROCTION」というファイルが生成され、下記画面が表示されます。

暗号化を解除する為に、$1,000の支払いを要求しています。

身代金の支払いについてtorブラウザを使用した支払い方法が記載されています。

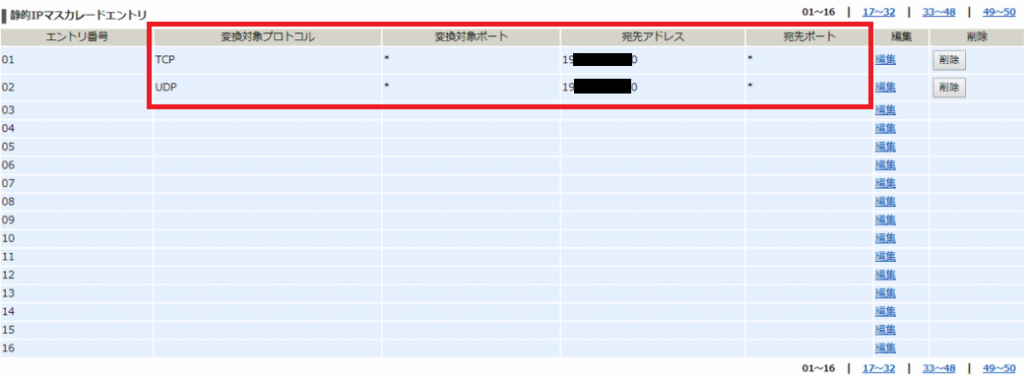

侵入経路のパターンとして下図の様にルータの改ざんが報告されています。NTT製のOG410xaの静的IPマスカレードの欄が改ざんされているケースもあります。*図は本来何も記載のない場所に、社内LANのファイル共有サーバが保有しているIPアドレスへの通信が全て許可されている記載のある設定になっています。この状態になると社内のファイル共有サーバが公開されている状態になってしまいます。

今までのランサムウェアとの違いとして、LAN内のPCへの感染はしておらず、ファイル共有サーバだけをターゲットにしている点が挙げられます。もしNASやサーバのファイル拡張子が.nampohyuになってしまい暗号化されてしまった等でお困りの場合、連絡を頂ければと思います。

Logitec

Lan-W300N

引用元URL:http://www.logitec.co.jp/info/2017/1219.html

Buffalo

WHR-1166DHP4

WHR-G301N

NTT

Netcommunity OG410Xa

Netcommunity OG410Xi

Netcommunity OG410Xa

Netcommunity OG810Xa

Netcommunity OG810Xi

NTTは以下の条件を満たす場合に事象が発生する可能性があるとしています。

引用元URL:https://www.ntt-east.co.jp/info/detail/180328_01.html

追加情報として

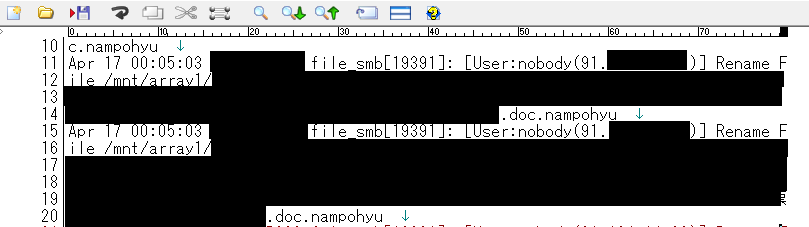

本件は単純なランサムウェアの被害事例ではなく情報漏洩の被害が発生していました。

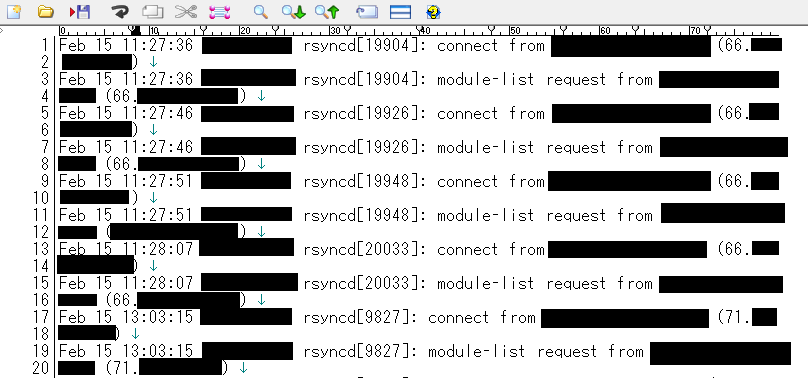

・ファイル共有サーバへログインしてログ調査を実施した結果、暗号化が始まる2か月以上前から、外部からの不正な通信を確認することができました。

暗号化しているログ以外にも、既に2月15日時点で、複数の海外のipアドレスから情報漏洩が発生しています。

追加情報として

海外にて暗号化されたファイルの復号化に成功した事例がありました。その情報を元に復号化を実施したところ復号化に成功したケースがありましたので復号を希望される方はご相談ください。

訪問しての対応をご希望の場合、最短のスケジュールにてお伺い致します。

現地での状況確認、2次感染被害防止策、ファイルが復元できるかどうかの確認までを無料で行います。

電話でのご連絡 045-311-6820