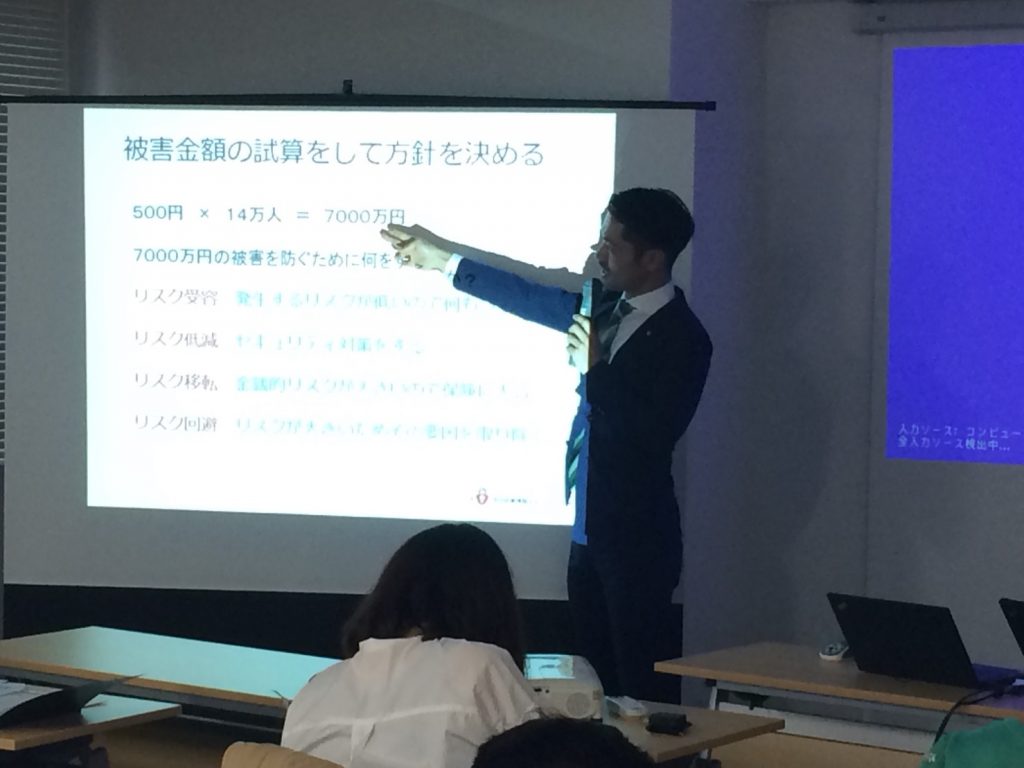

第二部では弊社代表が実際に漏えいした大学の情報漏えい事例を発生から終息まで時系列に沿って説明を致しました。PCがメールによりウイルス感染し、発覚まで6カ月を要したこと、発覚から終息までさらに6カ月弱を要したことをお伝えさせて頂きました。このケースは感染してすぐに外部へ通信が始まったこと、発覚した時にはすでにほとんどの情報が漏えいしていたと思われます。また初動対応でのつまずきから学ぶべき点があるということで、外部業者へ調査依頼をしたのが発覚から29日後だった点、報告内容の確認に27日費やした点、公表した順番が自らではなく、外部の新聞での発表が先になってしまった点、また発表までに131日掛かった点について、掘り下げていきました。結果として、自分たちが被害に遭ったら、どんな順番で、どんな対応をするのか明確にする必要があるので、

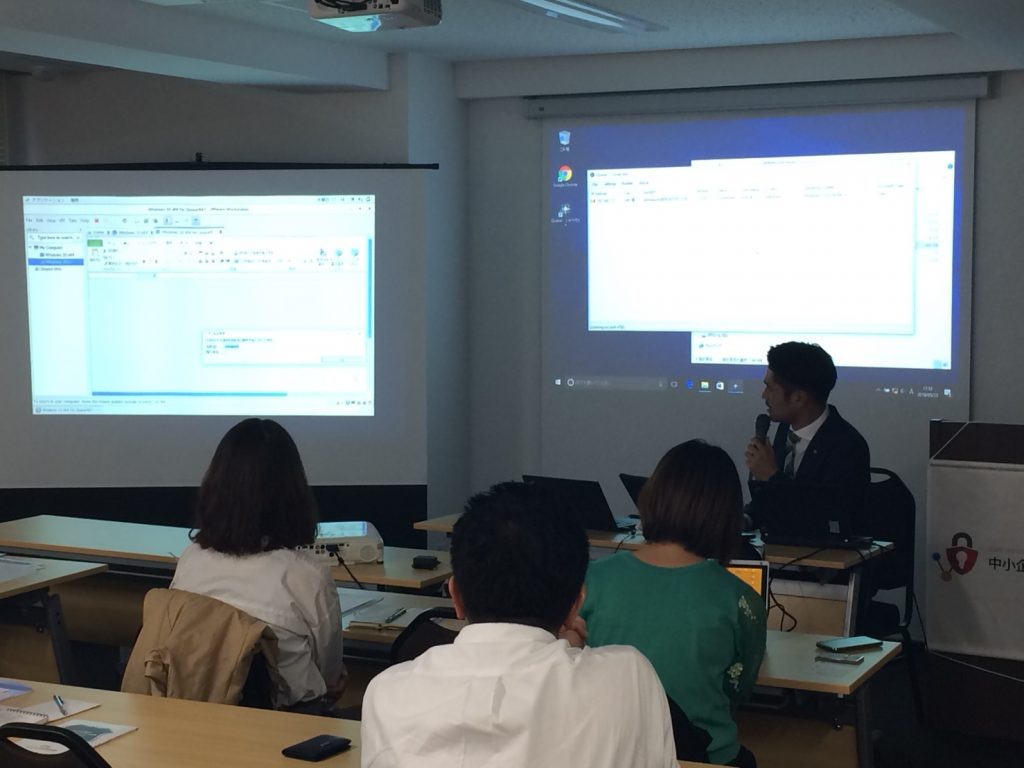

また某大学の事例の中で登場した遠隔操作をイメージしてもらう為に、「

RAT(Remote Administration Tool)」と2台のPCによる情報漏洩を想定したデモンストレーションを行いました。事例と同じ様にメールの添付ファイルを実行することにより

RATが実行され、攻撃者(PC-1)から遠隔操作が開始されました。(PC-2)に保存されている重要情報を盗む様子、その後

キーロガーを使用しパスーワードを盗む様子、最後にRAT自体を消去し、痕跡を消すという一連の流れを実際の環境で見て頂きました。その際に通信を監視する仕組みがあれば、PC-2からPC-1へファイルをダウンロードする際に発生する通信で何かしらの異常を検知することができた可能性、検知できていれば、また違った結果になったのではないかということも付け加えました。RATやキーロガーの怖い点として長い期間、遠隔操作を実行されていると、メールの文面を入力したり、パスワードを入力したり、様々なキーボードの操作が、全てキーロガーによって記録される点が非常に怖い点です。

その後、企業の

インシデント対応を行う中で得た知識や経験を踏まえて、情報漏えいが発生したら企業はどんな対応をしていかなくてはいけないのかという事を、某大学の情報漏えい事件を元に、いつ誰がPCを感染させて、いつからいつまで不正な通信が行われ、いつ感染が発覚し、いつ記者発表をし、いつ終息したかということを具体的にお話ししました。結果論ですがこのタイミングでこの様な対応をしていたら、発覚の時期が6カ月以上早まり、それに伴う情報漏えい被害、調査費用も最小限に、なったのではということを伝えさせてもらいました。いずれにしても発生した事例を知ることで、どんな対策をしていかなくてはいけないかを認識してもらいました。

最後にサイバーセキュリティ経営ガイドラインの中小企業版ともいえる、中小企業情報セキュリティ経営ガイドライン(配布資料)からポイントをお話しさせていただきました。セキュリティ対策を実現するための手段として、セキュリティ機器の導入は選択肢のひとつです。しかしセキュリティ機器の導入自体が目的となり、その後の運用、PDCAについて考慮されていないケースが非常に多かった経験があったことが、このお話をするに至った背景でした。

お忙しい中、お集まりいただきました、各企業の皆様におかれましては心より感謝申し上げます。また弊社は社内向けのセミナーや、業界団体向けの研修も開催しておりますのでお気軽にご相談ください。

関連リンク

情報漏えい体験セミナー

インシデント対応ガイドライン策定

情報セキュリティヘルプデスクサービス