| 業種 | 小売業 |

|---|---|

| 人数 | 25名+非正規雇用105名 |

| 拠点数 | 3 |

| 社内PC | デスクトップ18台、サーバ1台 |

| 情報セキュリティポリシー策定 | 年に1回アップデート |

|---|---|

| 社内研修 | 2回/年 (拠点ごとに数名の担当者に集まってもらい、半年に1回本社にて開催) |

| PC脆弱性管理 | Defender for Endpoint (旧Microsoft Defender ATP) 常時管理 |

| ITヘルプデスク | 平日10:00-18:00 |

| レポート | 既存UTM、既存ウイルス対策ソフトを含め、脆弱性管理のレポート |

| 運用代行 | 既存UTMを含む社内IT機器全般 |

【過去に情報漏えい発生】

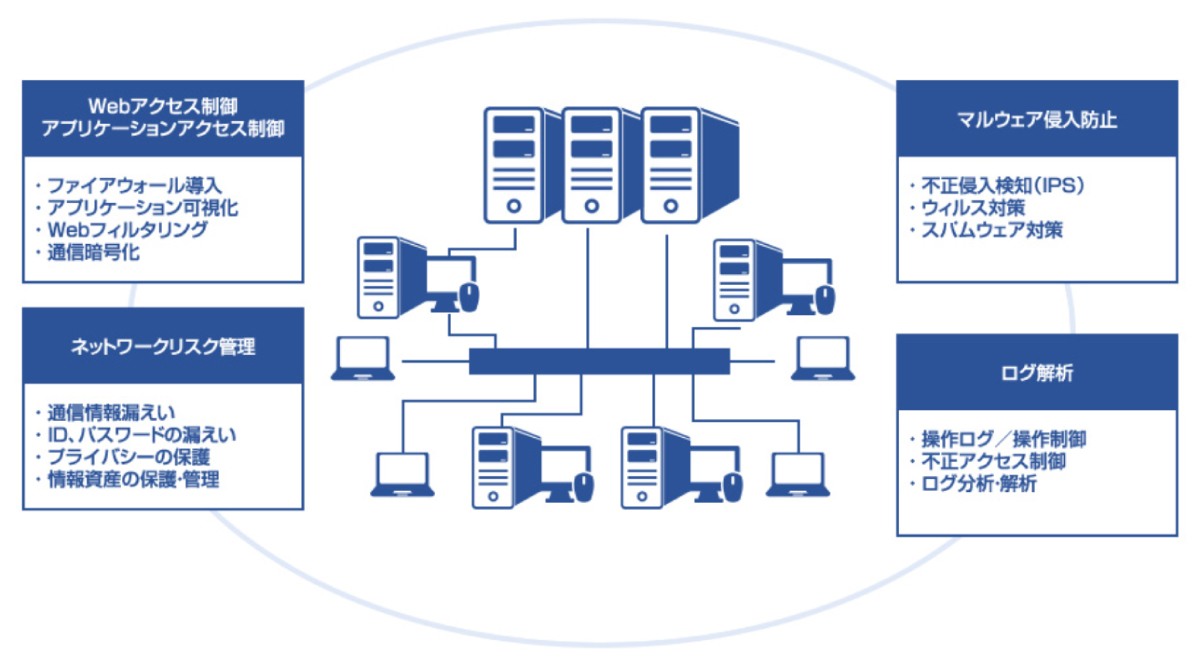

以前から、社内PCがウイルス感染したり、顧客情報が漏えい、また重要情報が入ったUSBや紙資料、携帯端末を紛失したりと、数回情報漏えいが発生していました。今までは高額な損害賠償の請求をされることはありませんでしたが、今後を考えると、社内の機密情報、顧客情報、従業員のマイナンバー、取引先との機密情報等が増えて、それを取り扱うルールや対策もないということでした。今後は社内でセキュリティ対策を実施していく方針になり、様々なセキュリティ対策機器やソフトウェアを導入しました。

【セキュリティ機器を導入したベンダーがバラバラ】

調達計画やセキュリティ対策のゴールを決めていなかった為、様々な業者から機器が導入されている状況だったので、メールのトラブルやネットワークトラブルがあった際の問い合わせ窓口が複数ある状態で、問題解決まで非常に時間が掛かっていました。また導入した機器についても運用までは業者に委託できずに、社内の担当者が運用する形式をとっていました。

【担当者の運用が困難】

実際の運用に必要なセキュリティ、ネットワーク、OS等の専門的な知識を保有した人材がいないだけでなく、各拠点からネットワークやPCのトラブルがあった際の窓口にもなっていたので、社内の担当者が運用していくのは困難な状態でした。

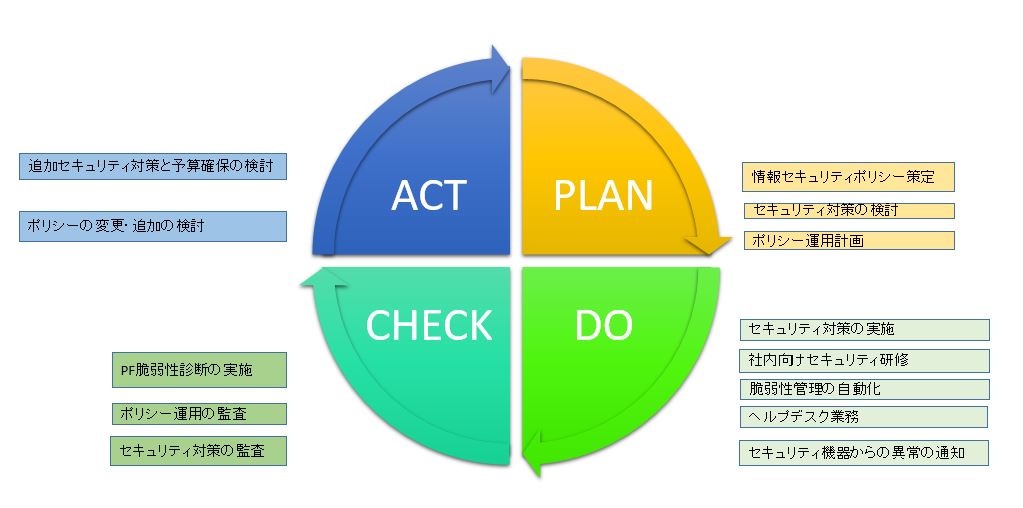

【最初にやるべきこと】

・社内の現状把握

・情報セキュリティポリシー策定

・ポリシーに沿ったセキュリティ対策の実施

・検知できる仕組みの構築

【毎日やること】

・セキュリティ事故等の最新情報を社内へ周知

・社内PC、サーバでのアップデート、パッチ適用

・HPのウェブサーバ、ウェブアプリケーションのパッチ適用

・ログの収集

【定期的にやること】

・社内向けのセキュリティ研修による危機意識の醸成

・情報セキュリティポリシーの監査、ログの監査

・脆弱性の検査の実施

・監査結果をポリシー、対策へ反映

・情報セキュリティポリシー策定

・ポリシーの運用サポート

・検知できる仕組みの構築

・社内PC、サーバのアップデート、パッチ適用の自動化

・ログの収集

・社内向けのセキュリティ研修の実施

・情報セキュリティポリシーの監査、ログの監査

・脆弱性の検査の実施

・監査結果をポリシー、対策へ反映する報告会の実施

【情報セキュリティポリシーの完成】

弊社が主体となってポリシー策定を進めていった為、意思決定だけして頂くことで社内ポリシーのver.1は完成しました。今後は年度末の結果を振り返り、毎年アップデートをしていきます。

【セキュリティ機器の買い足しはせずに既存の環境で運用】

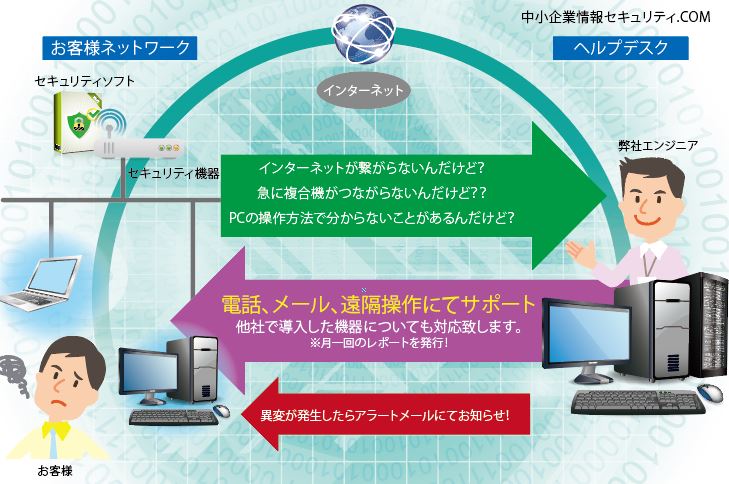

既に購入したり、リース契約を行っているUTMやルータ、サーバ、ソフトウェアばかりなので、予算のことを考慮し、当面は現状の環境で運用だけ弊社で実施していくこととなりました。現在は各機器の機能を活かし、アラートメールが弊社エンジニアと担当者宛てに届く様にして運用をしております。またUTMでの禁止URLの登録や、サーバのアカウント作成や権限管理も運用を代行しております。

【担当者の業務量が激減】

今まで業務量として負担になっていたのが週に1回の最新の脆弱性情報と社内のバージョン情報の突き合わせと、パッチ適用計画、計画の周知でした。自動化した為、最新の脆弱性情報は自動で収集し、一元管理できる為、スケジュールに沿って自動で実行することとなり業務量が激減しました。またその後、再起動が必要だったり、競合製品の影響でパッチが適用されていないPCについては、管理画面から把握できることとなったのも非常に時間削減になったとのことでした。

【社内研修の実施】

年に2回各拠点から代表者数名が集まり、本社にて弊社エンジニアが講師としてセキュリティ研修を実施しています。そこではどこの企業がどんなインシデントがあり、いくらくらいの損害賠償金がかかっている等の事例や、ウイルスのデモを行い、身近に感じてもらっています。またそうならない様に策定した情報セキュリティポリシーの運用徹底する為のポイントなどもお話ししています。終わった後に集計しているアンケートでも好評を頂いていおります。

【脆弱性診断の実施】

年に1回各拠点に弊社エンジニアが出向き、社内LANに専用マシンを接続し、ポートスキャン、クレデンシャルスキャンといった手法を用いて、プラットフォームの脆弱性診断を実施しています。普段からパッチ適用、アップデートの自動化は行っていますが、定期的な監査は必要です。最後にレポートとして提出して現状の把握と継続した改善を行います。

【ヘルプデスク業務の委託】

「プリンタが繋がらない」、「ネットが繋がらない」、「無線LANが不安定」といった連絡が担当者に集中していましたが、弊社エンジニアが電話、メール、遠隔操作(リモートデスクトップ)にて対応致します。もちろん弊社から購入していない機器も全て対応しております。

初年度

次年度

次年度は、ポリシーの更新にUSBメモリについての文書を盛り込みました。完全にUSBメモリの使用を禁止する事は業務上、難しい為、予め社内で許可されたUSBメモリのみ使用を許可する運用を実施致します。実現するために、新たなソフトウェアの導入は必要なく、既存のKVPMの機能で実現可能なので、追加予算はなく実行することができました。また物理的な対策としてノートPCをワイヤーで固定することになったのと、社員の私物スマホ・タブレット、私物PCも社内ネットワーク内に接続できない状況でしたが、接続のログを取得することが可能となった為、予め許可された端末については、新たに作成したゲスト用ネットワークへの接続ができることとなり、利便性の向上も実行致します。