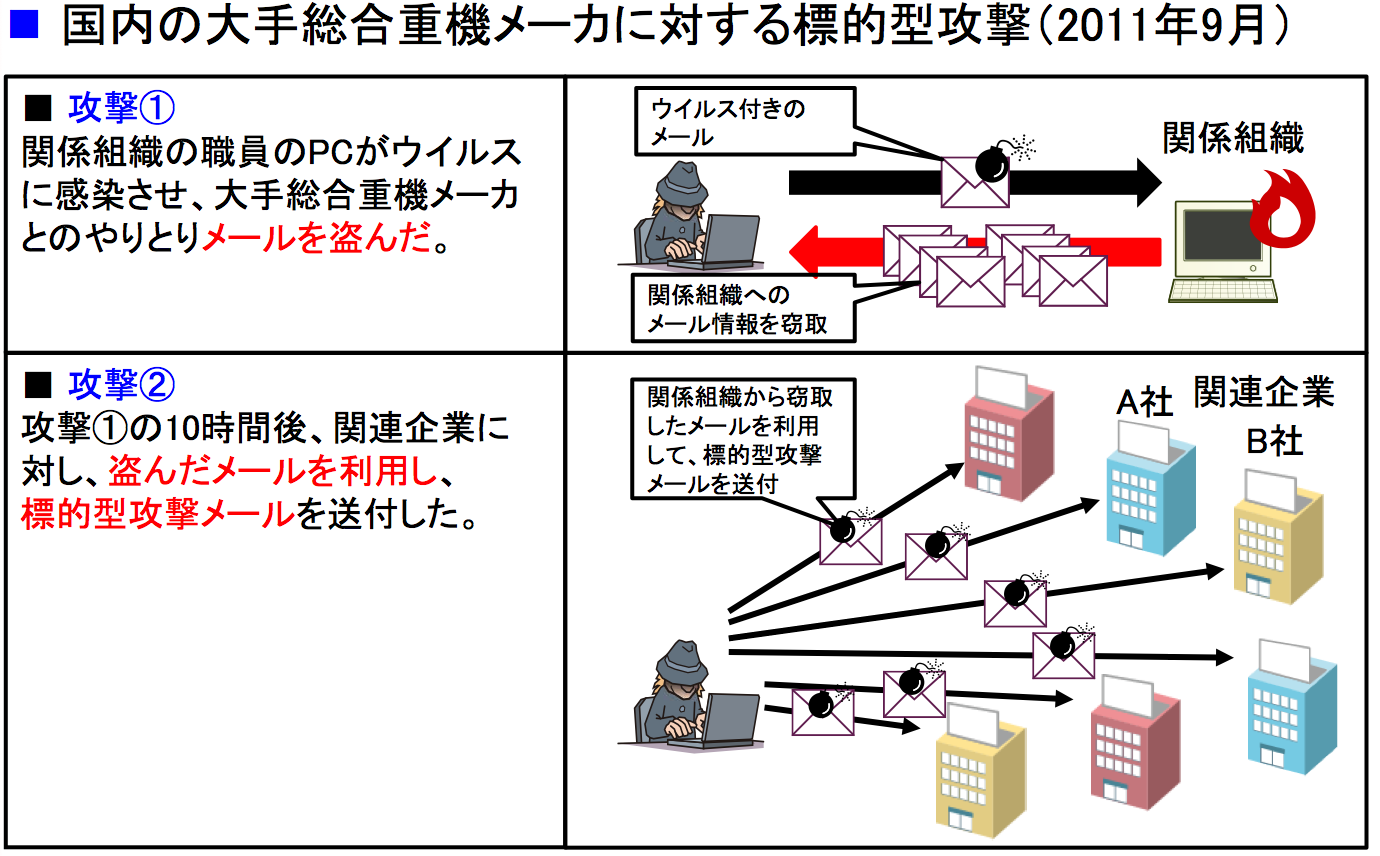

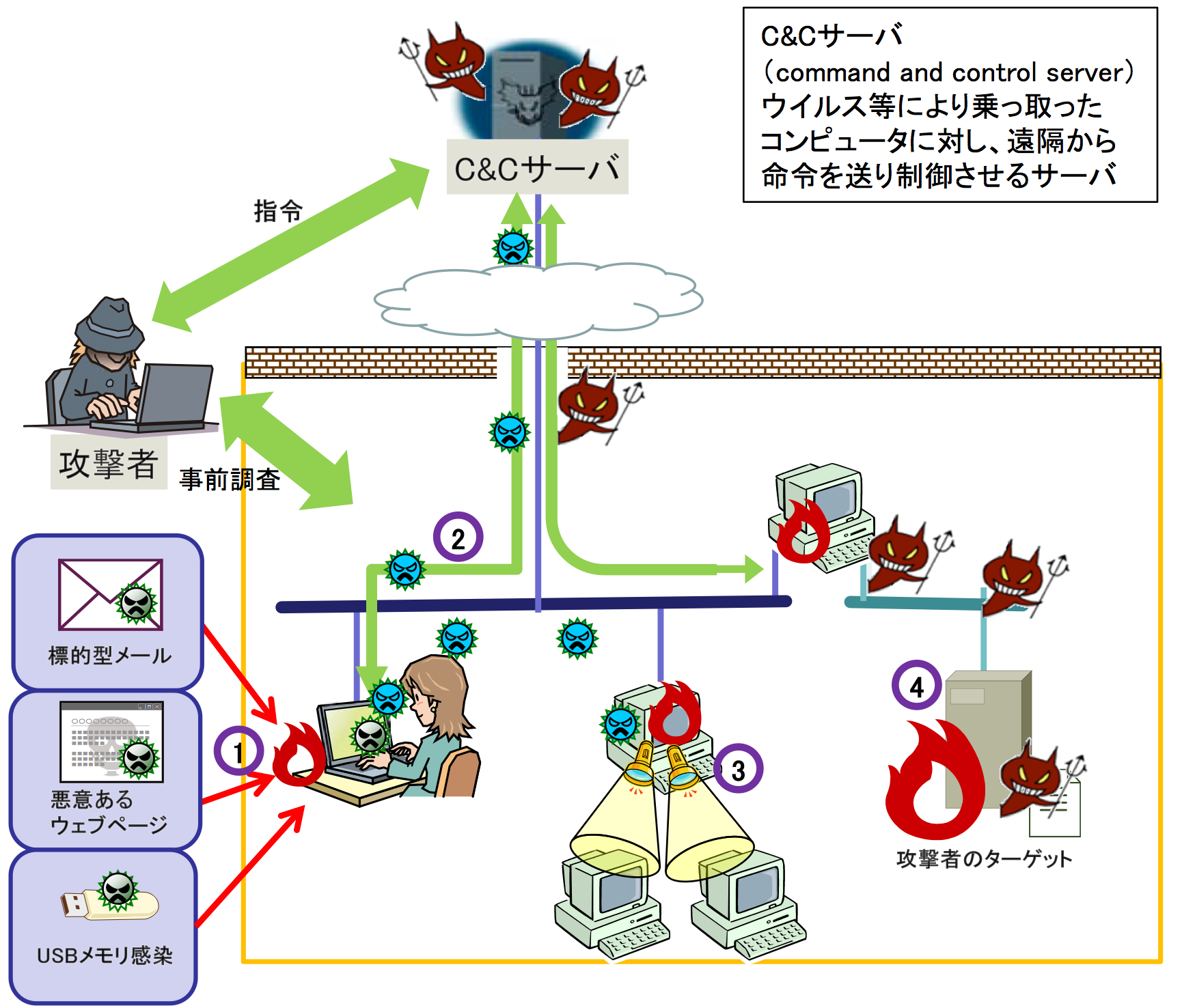

標的型攻撃とは特定の組織内の情報を狙って行われるサイバー攻撃の一種です。

引用元:標的型サイバー攻撃の脅威と対策

独立行政法人情報処理推進機構

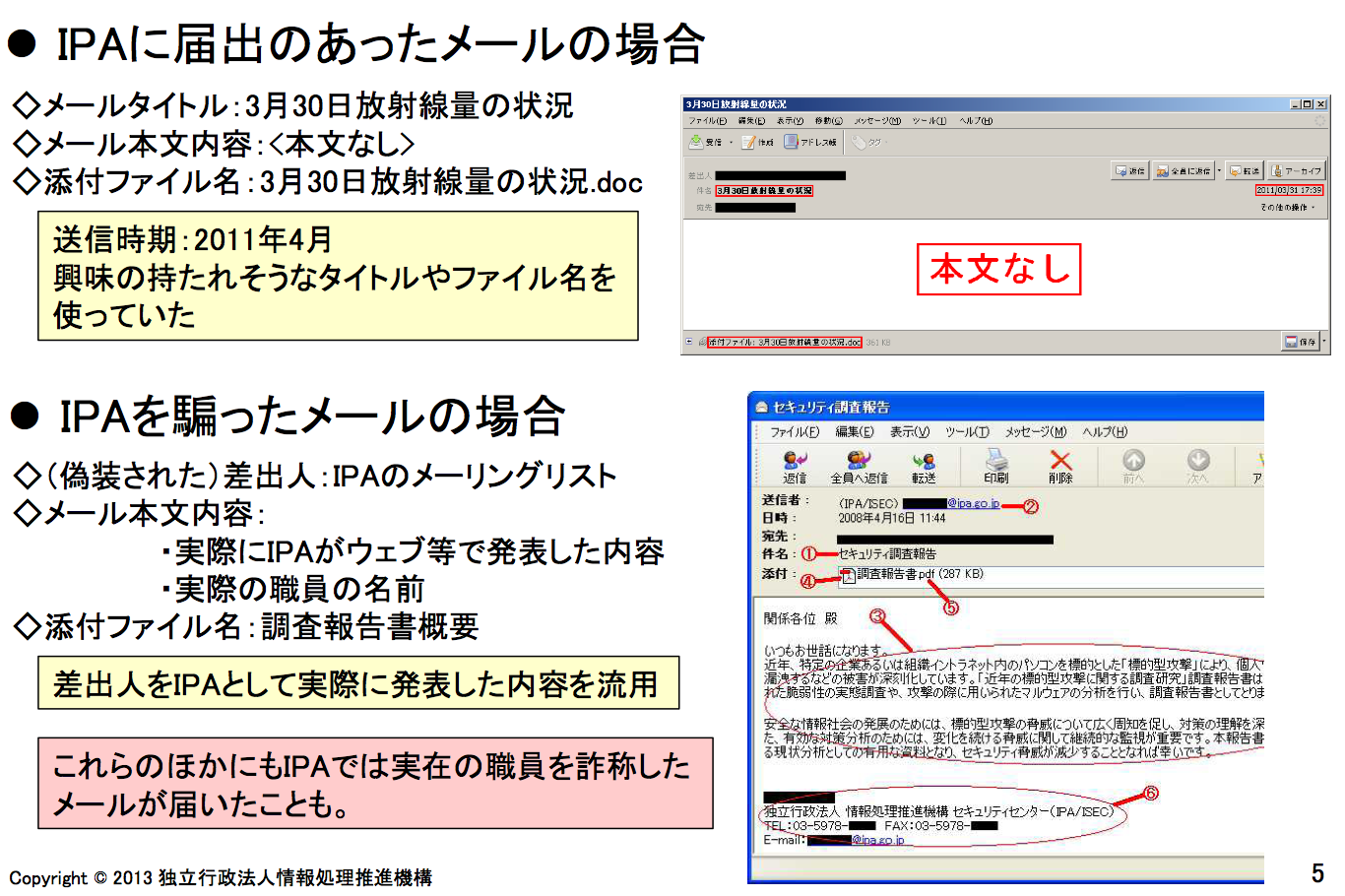

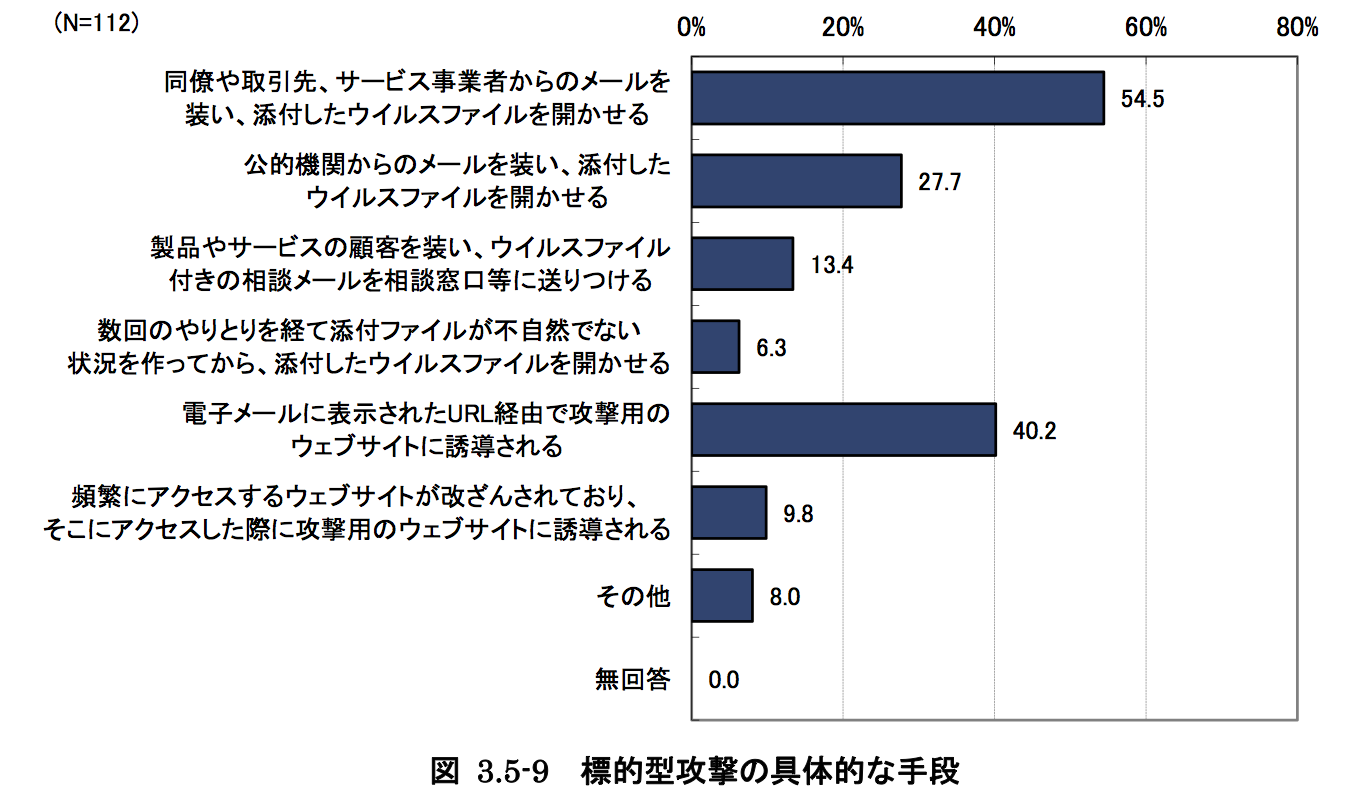

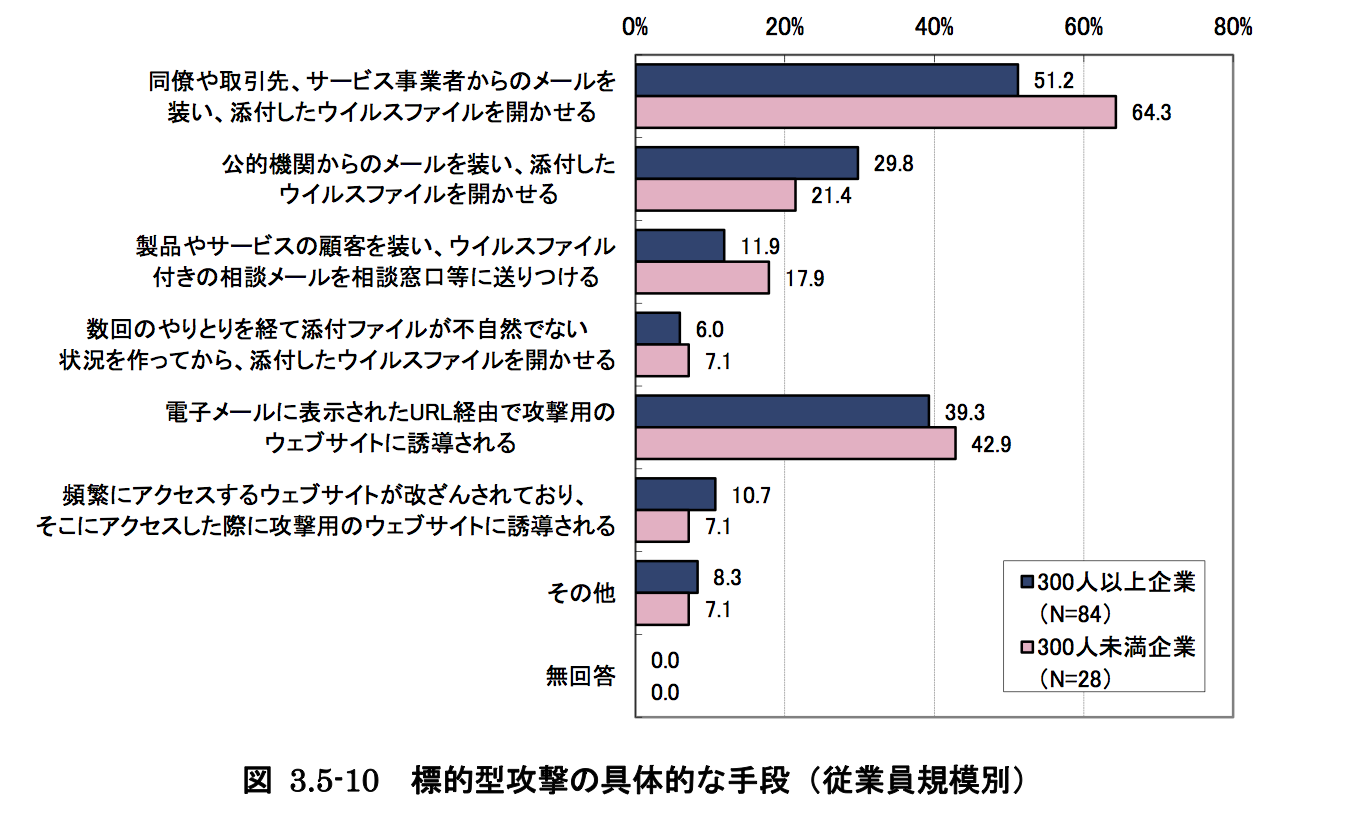

・同僚や取引先、サービス事業者からのメールを 装い、添付したウイルスファイルを開かせる

・公的機関からのメールを装い、添付した ウイルスファイルを開かせる

引用元:標的型サイバー攻撃の脅威と対策

独立行政法人情報処理推進機構

・製品やサービスの顧客を装い、ウイルスファイル 付きの相談メールを相談窓口等に送りつける

・数回のやりとりを経て添付ファイルが不自然でない 状況を作ってから、添付したウイルスファイルを開かせる

・電子メールに表示されたURL経由で攻撃用の ウェブサイトに誘導される

・頻繁にアクセスするウェブサイトが改ざんされており、 そこにアクセスした際に攻撃用のウェブサイトに誘導される

頻繁に報告されているのは主に大企業ばかりですが中小企業もその対象になっています。下記のデータによると全回答数1913社の内訳は、300名以上の企業が1078社、300名未満が834社です。この中で従業員300名以上の84社、300名未満の28社が、標的型攻撃を受けたと回答しています。その内300名以上の23.8%(20社)と300名未満の3.6%(1社)は、「標的型攻撃が原因と考えられるウイルス感染、不正アクセス、情報漏洩等が確認された」としています。よって中小企業が標的型攻撃を受けているケースは既にあり、実際に被害も出ていることがわかります。仮説としては標的の大企業を狙う踏み台として利用されているケースが考えることができます。中大企業は大企業と比べてもセキュリティ対策にかけることができるリソースが不足している為、セキュリティ対策が緩いケースが多いです。標的の大企業と取引のある中小企業を調べてターゲットにされている可能性があります。お問い合わせフォームからメールのやりとりを始めたり、メールアドレスを予測することも容易なのでワードファイルを装った実行プログラムを直接メールすることも考えられます。

引用元:2014年度情報セキュリティ事象被害状況調査 報告書

独立行政法人情報セキュリティ推進機構

メールやUSBメモリ、ウェブサイト閲覧を通してウイルスに感染します。

侵入したPC内でバックドアを作成し、外部のC&Cサーバと通信を行い新たなウイルスをダウンロードする

情報の存在箇所を特定、または情報の取得を行う。取得した情報を基に新たな攻撃を仕掛ける

攻撃専用のウイルスをダウンロードして攻撃を遂行する

引用元:標的型サイバー攻撃の脅威と対策

独立行政法人情報処理推進機構

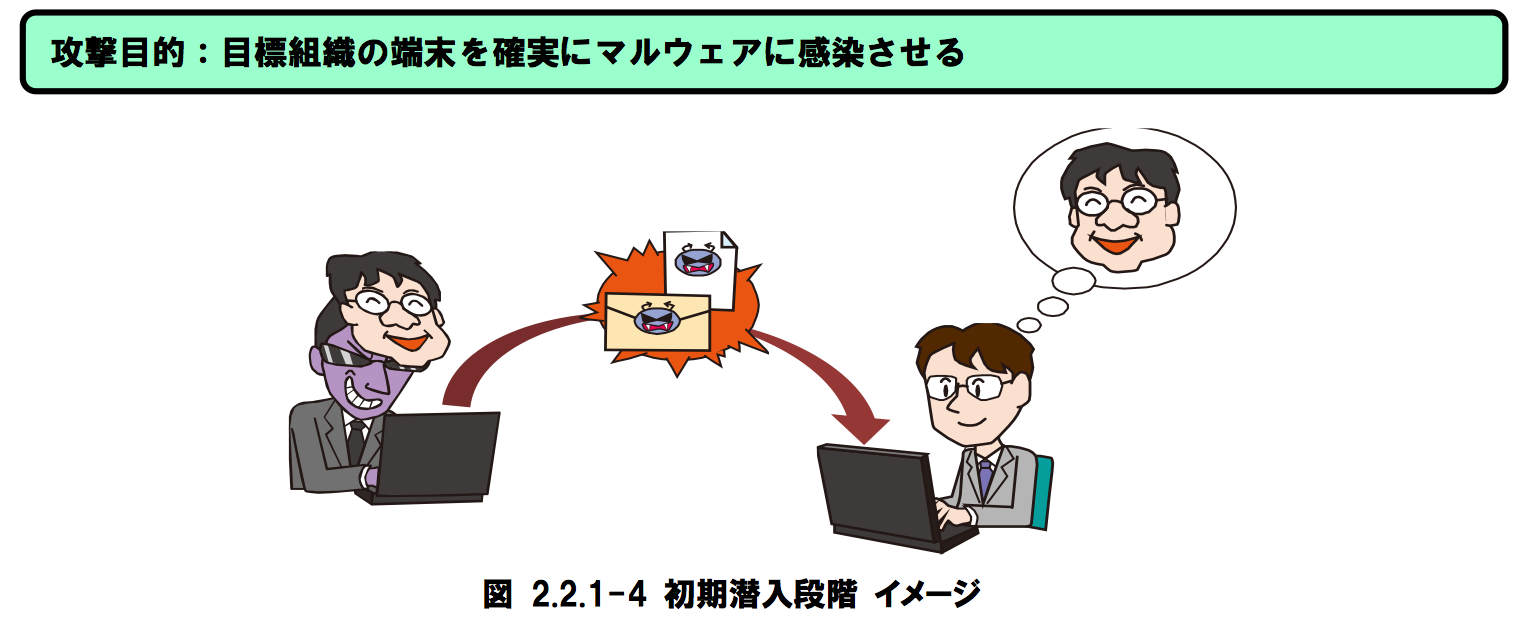

初期潜入段階では、メールを標的ユーザに送付しマルウェアに感染させます。

・標的ユーザに関連する情報(差出人やメール件名等)を使ったメールの送付

・ アイコンの偽装、ファイル拡張子の偽装により、ユーザの警戒心を解除する

・ ユーザに添付ファイルを開かせる(プログラムを実行する)ことで、画面上の変化なくマルウェアに感染させる

近年の標的型メールは、完成度の高い日本語で書かれており、攻撃準備段階で窃取した本物のメール が使われるなど、メール自体から偽物と見抜くのが困難になってきています。

高度標的型攻撃に使われるマルウェアは、標的とする組織ごとにオリジナルのマルウェアを改造していると言われており、ウイルス対策ソフト等で検知されないような工夫が取られています。

アイコンやファイル拡張子が偽装されており、ユーザが騙されやすい環境が創出されます。また、ユーザ は正当なアプリケーションと騙されてマルウェアをインストールするため、脆弱性対策を施したセキュアな端 末でもマルウェアに感染してしまいます。脆弱性を完全に除去してもマルウェア感染を完全に回避できるわ けではありません。攻撃者は、巧妙な偽装テクニックやユーザの心理・行動的な隙を突き標的型メールを送付してきます。ユ ーザ側でいくら注意しても、大量の業務メールに紛れて受信するため、見分けるのが困難であり、結果とし て攻撃の成功率が高まります。そのため、本段階での防止は難しく次段階以降の攻撃プロセスに至るケー スが多いのが実情です。

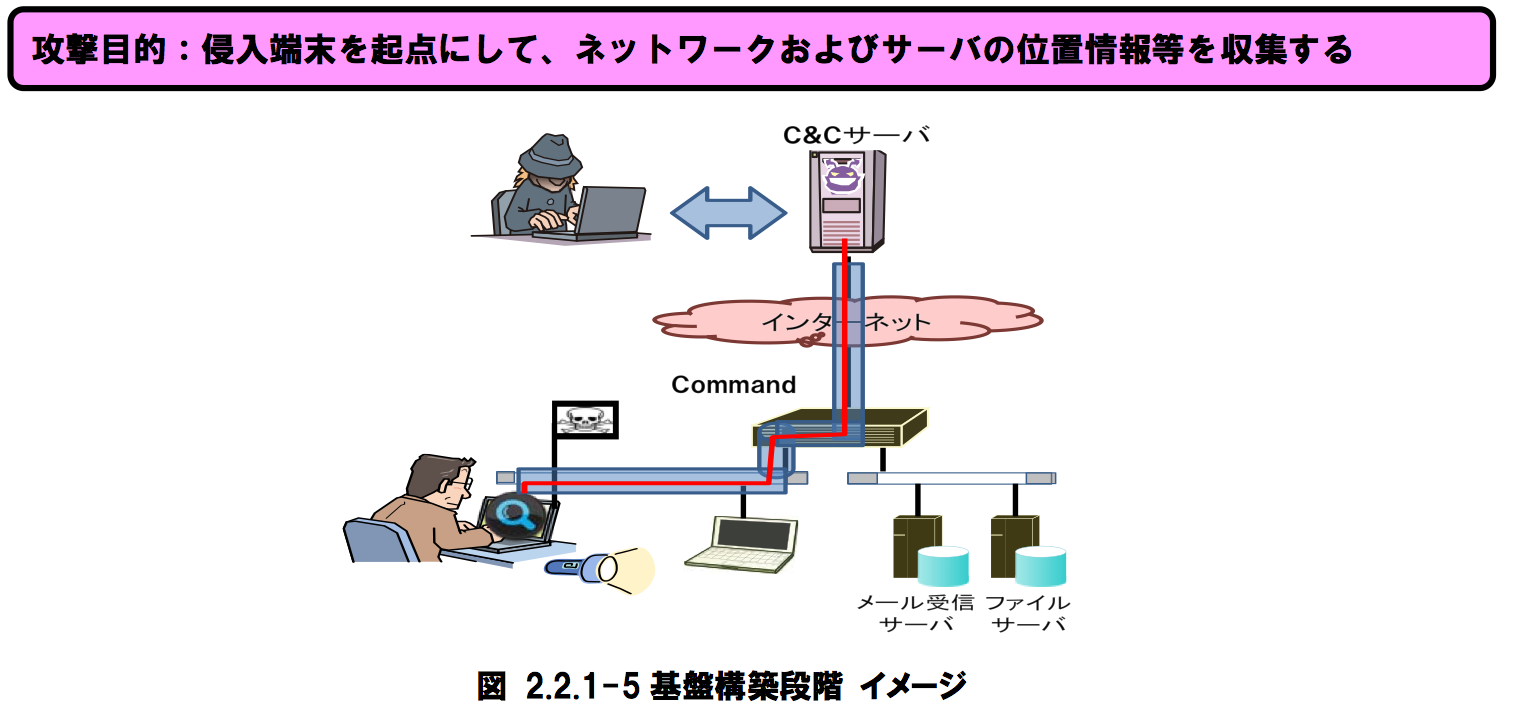

攻撃者は、本格的な攻撃に入る前段階として、コネクトバック通信を開設し、各種ツールを用いて試行錯誤しながら内部のネットワークやサーバの位置情報を把握します。

ユーザ端末に送り込まれたマルウェアが活動を開始すると、C&C サーバに対して「リモートコントロール 通信経路(コネクトバック通信)」を開通しようとします。コネクトバック通信が確立されると、攻撃者が C&C サ ーバを経由してリモートから端末を制御できる状態になります。また、コネクトバック通信は、オフィス環境で使用される HTTP や HTTPS といった通信プロトコルを用いる ため、通信の特徴だけでは検知が困難な場合が多いのが特徴です。

・直接外部通信タイプ:直接 C&C サーバに接続するタイプのマルウェア

・プロキシ通信対応タイプ:プロキシサーバと連携するタイプのマルウェア

・認証プロキシ突破タイプ:Windows 標準 API や通信キャプチャー等により、プロキシの認証機能を突破するタイプのマルウェア

・ツールのダウンロード:攻撃に悪用するための複数のツールをダウンロードします。

・コマンドの実行:コマンドを実行して、サーバの位置情報や端末の環境情報を収集します。

・認証情報の窃取:ダウンロードしたツールを用いて、端末にキャッシュされているパスワードハッシュを窃取します。

攻撃者は侵入端末を起点として、下記の様な内部ネットワークに関する情報を収集し、通信の到達範囲 や動作しているサービスを把握します。探索行為は、特定のポートに絞ったスキャンを実施することで、不正 操作の発覚を隠ぺいする工夫が取られています。

・ IP アドレスの探索

・ サービスポートの探索

・ 攻撃が成功する要因/運用側の問題点 攻撃者は、システムを攻略するに際し、様々な弱点を狙ってきます。狙われる弱点には、ソフトウェアの脆弱性やサーバの設定ミス等の“セキュリティホール“だけでなく、セキュリティの考慮が不足しているシス テム構成や運用手法も含まれます。

システム運用当初は、全ての通信がプロキシサーバを経由するように設計されていても、時間の経過と 共に、ファイアウォールのフィルタリングルールは緩くなり、徐々に当初のポリシーからかけ離れていく事例が散見されま す。ファイアウォールのフィルタリングルールが形骸化した環境では、マルウェアが外部の C&C サーバとのコネクトバック 通信を開設しやすくなります。更に、コネクトバック通信はルールに則った正常通信となるため、発見や事後 分析が困難になる恐れがあります。

プロキシ通信対応タイプのマルウェアにおいては、HTTP の CONNECT メソッドを発行してプロキシサーバ を通過する手口が用いられます。HTTPS(443ポート)のような CONNECT メソッドを使用した正規通信と比 べて、マルウェアの通信は、独自プロトコルやランダムなポートへのアクセスが多いことが分かっています。CONNECT メソッドを自由に利用できる素通しに近い環境で運用されているプロキシサーバでは、マルウェアが外部の C&C サーバとのコネクトバック通信を開設しやすくなります。

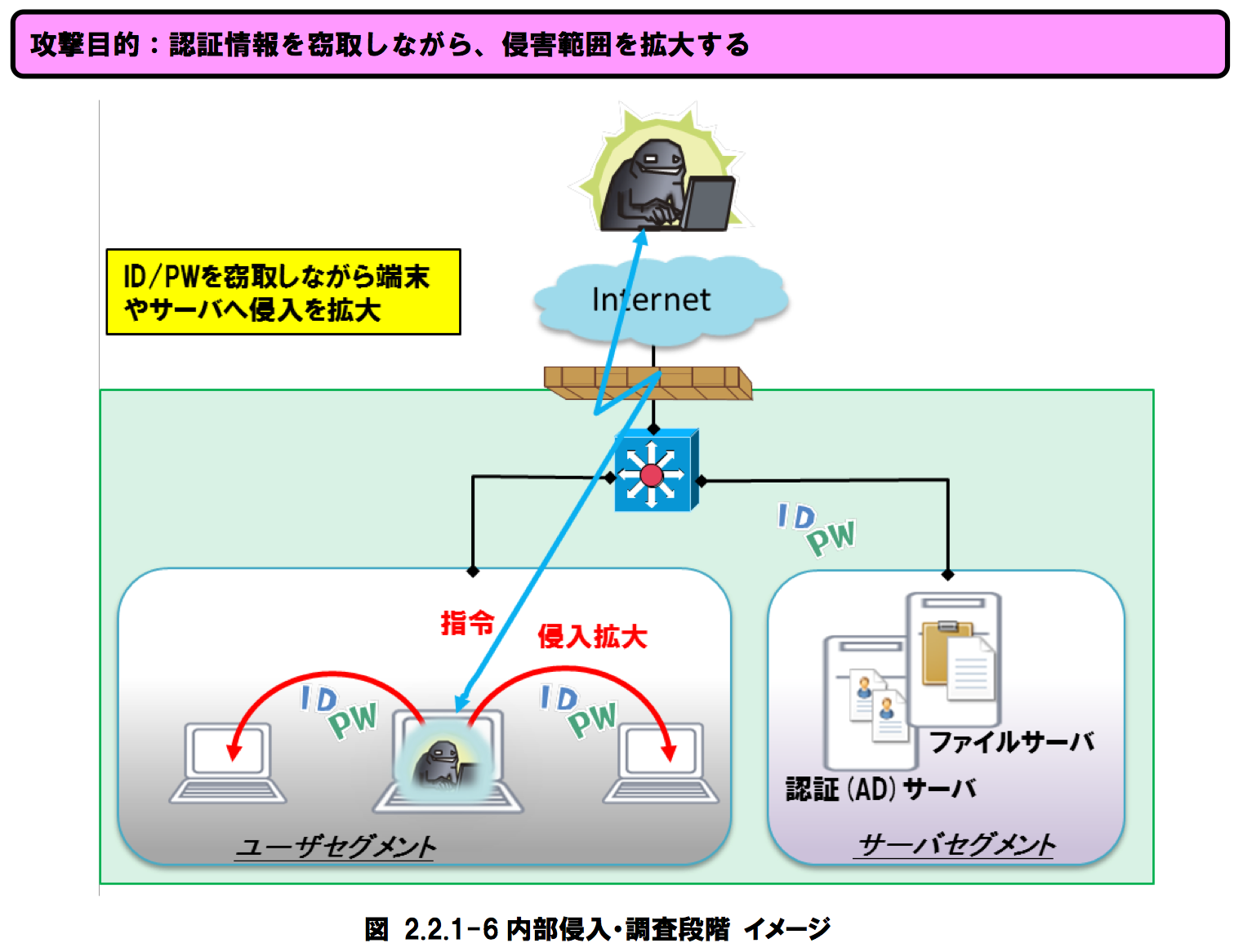

攻撃者は、前段階で確保した攻撃基盤をベースに、次々と端末を乗っ取りながら侵害範囲を広げていきます。

想定される脅威と攻撃手口 攻撃者は、認証情報を窃取しながら、近隣の端末やサーバへ攻撃範囲を拡大していきます。

1 端末間での侵害拡大

・侵入した端末から管理者アカウントのパスワードハッシュを奪取する。

・FTP サービス、Windows ファイル管理共有、echo コマンド等を使用して、近隣端末へ内部攻撃用の

・ツールをコピーする。(Pass The Hash 攻撃の悪用)

・近隣端末にコピーした内部攻撃ツールをリモート実行し、近隣端末を乗っ取る。

・イベントログやツール実行時に生成されたファイルを削除し、痕跡を消去する。

・管理者端末の乗っ取り 侵害範囲が運用管理端末に及ぶことで、運用管理端末を経由してサーバに攻撃が及ぶようになります。管理者端末が乗っ取られた状態では、サーバ側で管理者認証を実装していても、効果 が無く、認証が突破されてしまいます。

・ユーザ端末からのサーバへのリモート操作 ユーザセグメントからサーバセグメントに対して、アクセスフリーな状態で運用していると、サーバへの侵害を許しやすくなります。攻撃者は、ユーザ端末から SSH、リモートデスクトップ、PsExec 等のリモート管理サービスを利用して、サーバへ不正アクセスを試みます。

・攻撃が成功する要因/運用側の問題点 内部侵入・調査段階においては、システム内を自由に歩き回れるアクセス制限の緩い環境こそが、攻撃を完遂させやすい状況になってしまいます。一方で、運用の利便性を考慮すると、制限を厳しくできないケ ースも存在し、利便性を考慮しながら、対策を検討していく必要があります。

攻撃者は、端末のファイル共有サービスにバックドアツールを仕掛けて、端末を乗っ取っていきます。そ のため、ファイル共有サービスが無秩序に開放されている環境は、恰好の餌食となってしまいます。一方で、 Active Directory では、ファイル共有サービスを利用してポリシーを配布しており、サービス自体を停止する ことが運用上難しい実情があります。このような運用の利便性を低下させないように、特定のサーバとクラ イアント間に限定してファイル共有サービスを運用することが求められます。

ユーザ端末の初期キッティングにおいて、マスター端末のイメージを他の端末に複製するケースが散見 されます。ディスクイメージを複製すると、全端末で共通の Administrator アカウントおよびパスワードがセッ トされた端末が出来上がり、一台のユーザ端末からハッシュパスワードが窃取されることで、他端末へ侵害 が容易になります。

資源配布管理システムを導入して、ユーザ端末へのソフトウェアの配布やバージョンアップ作業を一元的 に管理するために、Domain Admins 権限を利用しているケースが散見されます。このような運用を行うと、Domain Admins アカウントが端末にキャッシュされてしまい、攻撃者に窃取され るリスクが高くなります。Domain Admins のアカウントが窃取されると、ドメインに参加する全てのコンピュー タ資源に対してフルコントロール権限を持つことになり、Active Directory によるセキュリティ構造が崩壊して しまうことを意味します。

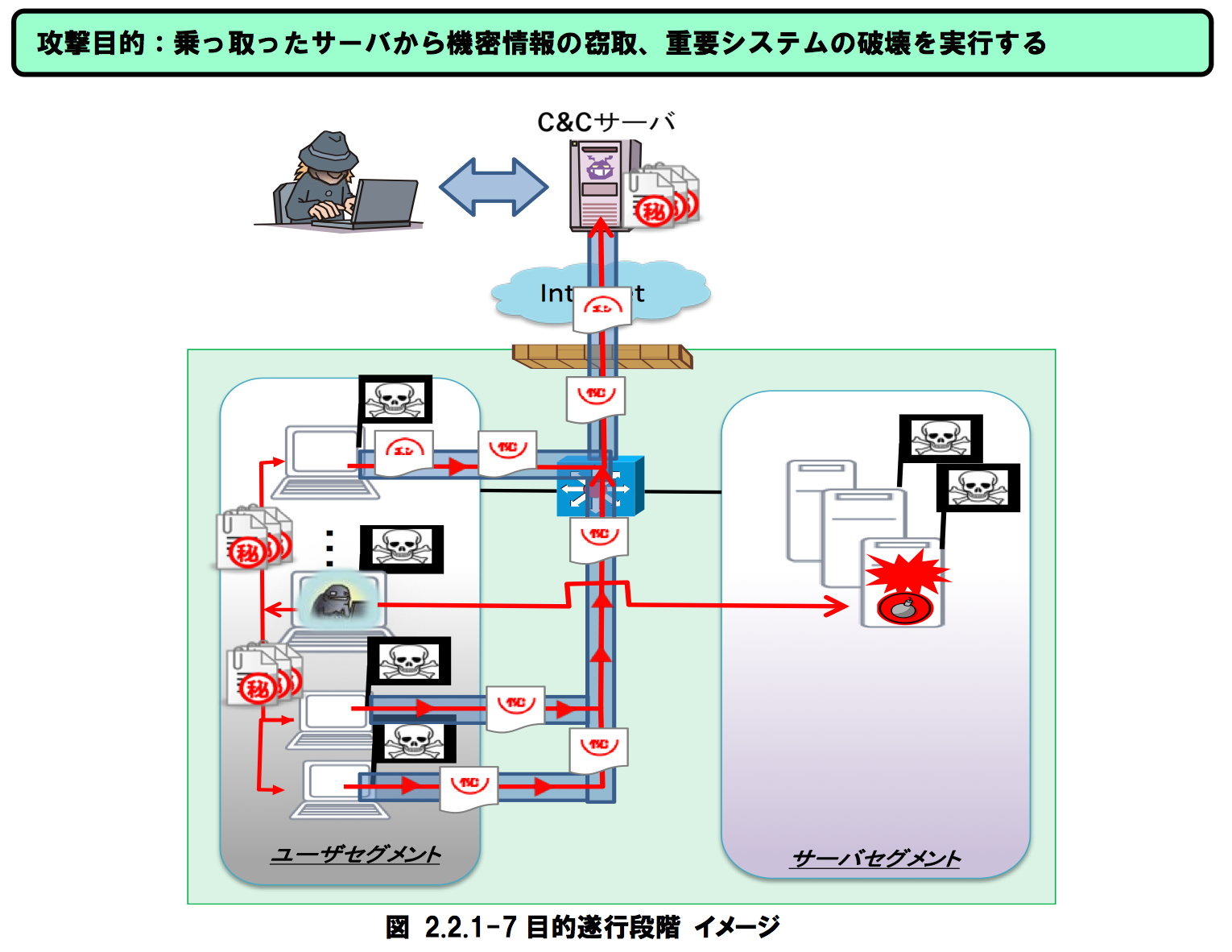

目的遂行段階においては、複数の端末とサーバが攻撃者のコントロール下に置かれ、最終目的に応じた攻撃が行われます。本段階では、システム全体が乗っ取られている状態となっているため、実害を回避するのは極めて困難と言えます。

引用元:【高度標的型攻撃対策に向けたシステム設計ガイド】

独立行政法人情報処理推進機構

ウイルス対策ソフト、IDS/IPS、セキュリティパッチ等

ネットワーク分離設計、管理者権限の最小化、ファイル共有の制限等

攻撃の外向き通信を遮断及び監視強化等