FORTINET社がMac OSを攻撃の対象とするRaaSを発見し、複数回のやりとりを経て、FORTINETの研究グループはランサムウェアのサンプルを入手しました。

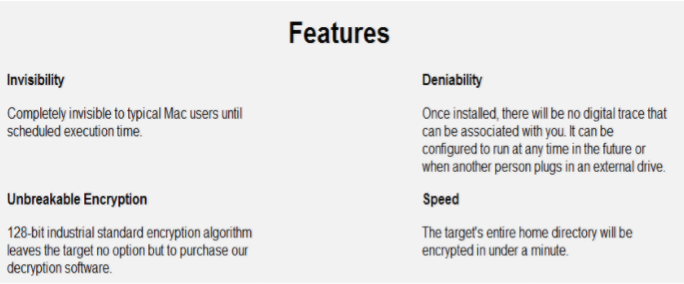

サイト側が、FORTONETの研究グループのために作成したランサムウェアの特徴として、以下の4つのポイントを提示しています。

同研究グループが当該ランサムウェアのサンプルを実行したところ、当該ランサムウェアの開発者が未確認であるとメッセージ表記があり、このことから、未確認の不審な開発者からのファイルを実行しない限り、スクリプトの実行はないと思われるとのことです。

引用元:https://blog.fortinet.com/2017/06/09/macransom-offered-as-ransomware-as-a-service

・不可視化

予定する稼働実行の時間まで、ユーザによる当該ランサムウェアの検知は完全に不可能

・拒否権

当該ランサムウェアが一度インストールされると、痕跡は残らず、いずれは外部からの接続による当該ランサムウェアの作動、あるいは、どんなタイミングでも当該ランサムウェアの作動が可能になるよう設定できる

・暗号化は破れない

128ビットである暗号化アルゴリズムを用いることで、標的は当該ランサムウェアの暗号を解くことが不可能であり、我々の提供する復号化ソフトウェアの購入が必要になる

・スピード

標的がホームディレクトリを操作すると、数分以内に暗号化が開始される

![]()

引用元:https://blog.fortinet.com/2017/06/09/macransom-offered-as-ransomware-as-a-service

このランサムウェアの感染初動として、自身(当該ランサムウェア)がMac OS環境に存在しているか、あるいは、デバッグ中でないかを確認し、これらの条件に沿わない場合はランサムウェアは停止します。

当該ランサムウェアは「ptrace」あるいは「process trace」コマンドを引数「PT-DENY-ATTACH」を呼び出し、ランサムウェアがデバッグへ接続されているかを確認します。

引用元:https://blog.fortinet.com/2017/06/09/macransom-offered-as-ransomware-as-a-service

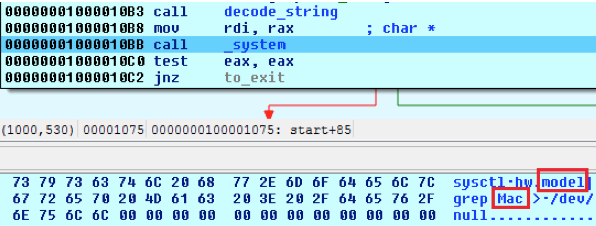

次に、「sysctl hw.」コマンドを用いたパソコンのモデルを確認、及びそれをMac文字列と比較をします。

引用元:https://blog.fortinet.com/2017/06/09/macransom-offered-as-ransomware-as-a-service

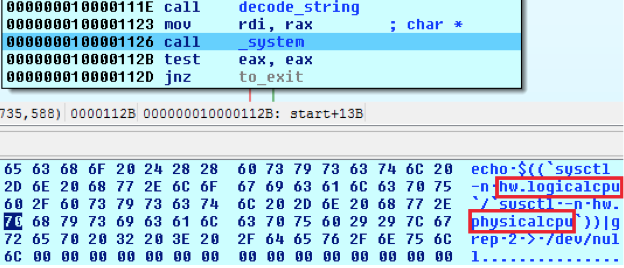

最後に、パソコンのCPUは2つであるかを確認します。

引用元:https://blog.fortinet.com/2017/06/09/macransom-offered-as-ransomware-as-a-service

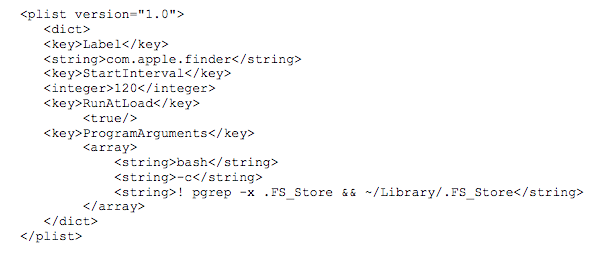

感染初動において一連の確認を終えると、ランサムウェアは上の画像のようにファイルを操作し、起動ポイントを「com.apple.finder.plist」へ正規のMacのファイルを装ったファイル名で作成します。

オリジナルの実行ファイルは「.FS_Store」へコピーされ、起動ポイント同様ファイル名は正規のMacのファイルを偽装します。

コピー後、デジタルフォレンジックによる調査の際の撹乱を目的に、時刻の日付スタンプを「TOUCH -CT 201606071012'%s'」コマンドによって変更します。

※%sはランサムウェアのファイルパスです。

ランサムウェアは「launchctl」を用いて起動ポイントである「com.apple.finder.plist」を読み込みます。

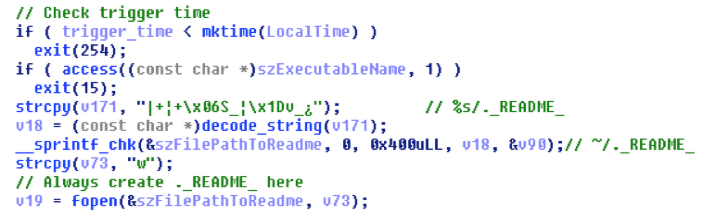

暗号化はサイト側が予め作動日時が設定されており、その日時以前に稼働させようとすると、当該ランサムウェアは終了するとのことです。

引用元:https://blog.fortinet.com/2017/06/09/macransom-offered-as-ransomware-as-a-service

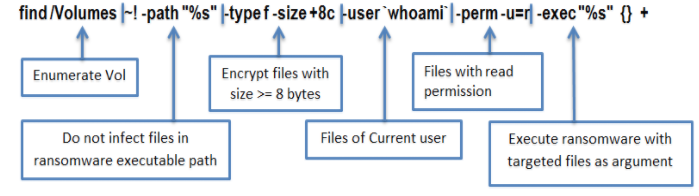

作動日時の条件が満たされている場合においては、当該ランサムウェアは暗号化対象ファイルを、以下のコマンドを用いて列挙します。

引用元:https://blog.fortinet.com/2017/06/09/macransom-offered-as-ransomware-as-a-service

このコマンドにより返された、最大128ビットファイルのみ暗号化されます。

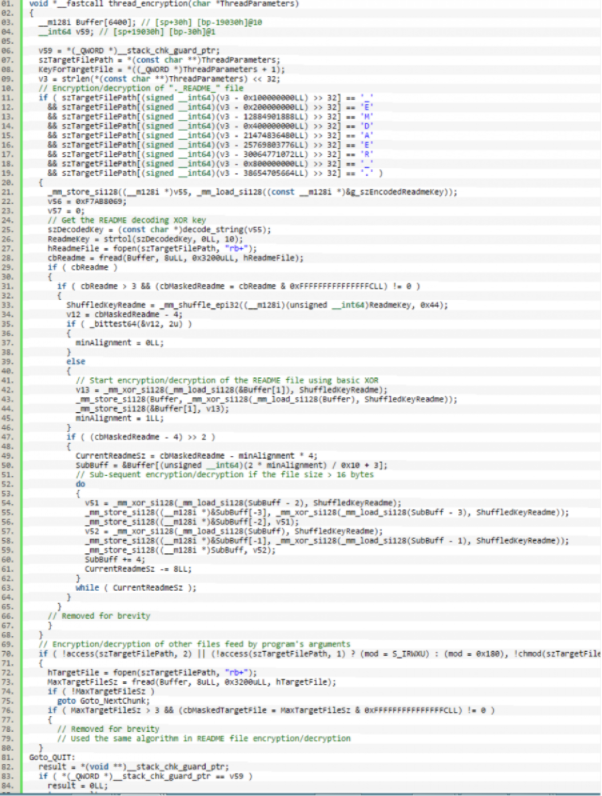

同研究グループは、RSAのルーチンの発見を目的としていましたが、当該ランサムウェアには以下2つの要素のみが含まれていたとのことです。

「ReadmeKey: 0x3127DE5F0F9BA796」

ランサムウェアの概要「._README_.」ファイルを復号化二使われる。

「TargetFileKey: 0x39A622DDB50B49E9」

感染ファイルの暗号化及び復号化に使われる。

TargetFileKeyはC&Cサーバへの通信機能を持たず、ファイルを復号化するための鍵のコピーが容易でないとされる一方で、ブルートフォース攻撃を用いたTargetFileKeyの回復は可能です。

下の画像は暗号化のルーチンです。

引用元:https://blog.fortinet.com/2017/06/09/macransom-offered-as-ransomware-as-a-service

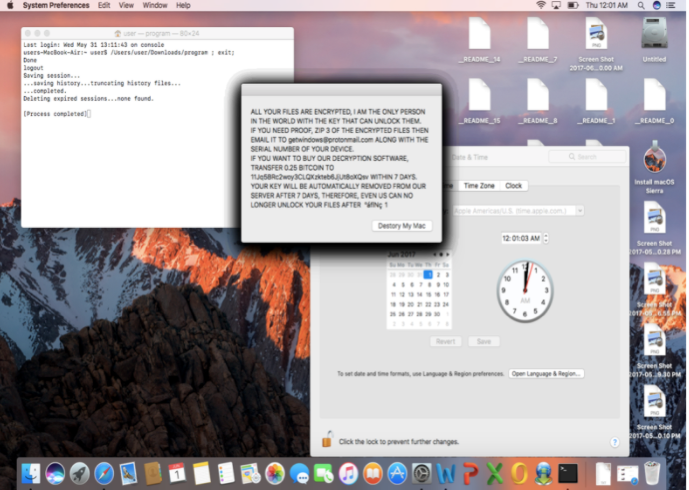

標的のファイルを暗号化した後、「com.apple.finder.plist」をオリジナルの実行ファイルを暗号化し、タイムスタンプを変更し痕跡を抹消します。

引用元:https://blog.fortinet.com/2017/06/09/macransom-offered-as-ransomware-as-a-service

ランサムウェアはアメリカドル約$700を要求し、感染したユーザをgetwindows@protonmail.comへ連絡するよう誘導します。

Mac OSを対象とするランサムウェアの拡散はWindows対象のものほど頻繁に確認されず、ランサムウェアの機能自体も劣ってはいるものの、今後亜種の登場やその拡散に対し、注意を払う必要性があると指摘しています。