Kaspersky社の研究グループが「Expetr(Petyaの亜種)」の構造にて新たな発見があったことを、同社のWebサイト「Securelist」で、平成29年6月30日(米国時間)に報告しました。

引用元:https://securelist.com/from-blackenergy-to-expetr/78937/

Expetrの発生当初(6月下旬)、同社の研究グループの一人が、「Expetrは、ランサムウェアBlackEnergyのKillDiskと非常に類似した特定の拡張子のリストが使用されている」と指摘をしていたとのことです。

BlackEnergy APTは、平成27年から28年に拡散されていたゼロデイアタックの要素を持つICSシステムを攻撃するための不正コードで、平成27年に発生したウクライナの電気網への攻撃等で使用されていたことが確認されています。

Expetrと平成27年に確認されたBlackEnergyの拡張子リストがどれほど似ているか(赤字が同一の拡張子)、以下の通りです。

Expetr

.3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls

平成27年に確認されたBlackEnergyサンプル

.3ds, .7z, .accdb, .accdc, .ai, .asp, .aspx, .avhd, .back, .bak, .bin, .bkf, .cer, .cfg, .conf, .crl, .crt, .csr, .csv, .dat, .db3, .db4, .dbc, .dbf, .dbx, .djvu, .doc, .docx, .dr, .dwg, .dxf, .edb, .eml, .fdb, .gdb, .git, .gz, .hdd, .ib, .ibz, .io, .jar, .jpeg, .jpg, .jrs, .js, .kdbx, .key, .mail, .max, .mdb, .mdbx, .mdf, .mkv, .mlk, .mp3, .msi, .my, .myd, .nsn, .oda, .ost, .ovf, .p7b, .p7c, .p7r, .pd, .pdf, .pem, .pfx, .php, .pio, .piz, .png, .ppt, .pptx, .ps, .ps1, .pst, .pvi, .pvk, .py, .pyc, .rar, .rb, .rtf, .sdb, .sdf, .sh, .sl3, .spc, .sql, .sqlite, .sqlite3, .tar, .tiff, .vbk, .vbm, .vbox, .vcb, .vdi, .vfd, .vhd, .vhdx, .vmc, .vmdk, .vmem, .vmfx, .vmsd, .vmx, .vmxf, .vsd, .vsdx, .vsv, .wav, .wdb, .xls, .xlsx, .xvd, .zip

このように、双方の拡張子リストにおいて、構成と書式は非常に似ているものの同一ではありません。

引用元:https://securelist.com/from-blackenergy-to-expetr/78937/

上の画像は現在確認されているExpetrに含まれている、拡張子をチェックするコードであり、具体的には、再帰的な方法で対象のファイルシステムを調べ、各ファイルの拡張子が「. (ドット)」によって区切られリストに含まれているかをチェックし機能します。

このコードは対象の拡張子リストは最初に初期化され、再帰的ディストリクト機能へ送られます。

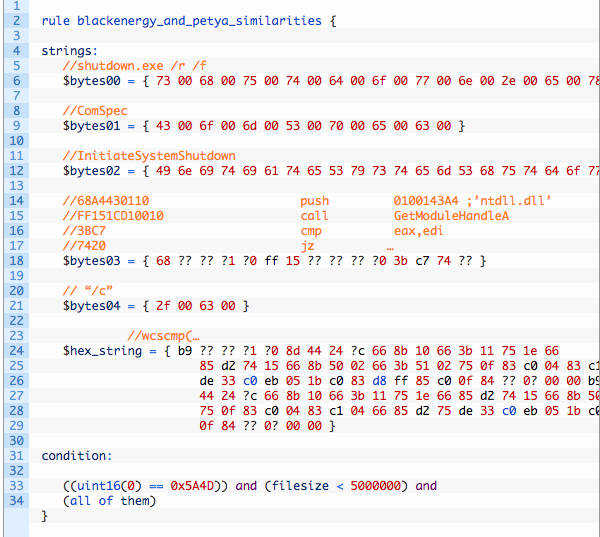

同研究グループは、 コード比較の結果を元よりそれらの類似性を発見するために、両方の型に完全適合する汎用コード(コンパイラの最適化によって併合されたwcscmp関数を用いて、ファイル名が「.」という名前の現在フォルダであるかを確認する)をそれらへ仮に割り振り、BlackEnergy KillDiskの要素とExpetrサンプルを以下のように1つへまとめたとのことです。

「exe /r /f」

「ComSpec」

「InitiateSystemShutdown」

そしてそれらをwcscmp関数と組み合わせ、以下のようなYARAルール(マルウェア解析ツール)が生成しました。

引用元:https://securelist.com/from-blackenergy-to-expetr/78937/

これはBlackEnergyとExpetrの持つコードが類似していることを示しています。