ヨーロッパで確認されているPetyaの亜種「Expetr」について、平成29年6月28日にKaspersky社がWebサイトSecurelistにて公表しています。

引用元:https://securelist.com/expetrpetyanotpetya-is-a-wiper-not-ransomware/78902/

Expetrは、金銭利益を得るためではなく、標的のWindowsのシステム上で稼働するハードディスクの破壊を目的に開発されたランサムウェアであり、Expetr攻撃において、要求された身代金が支払われたとしても、攻撃者は復号化を行わないと述べています。

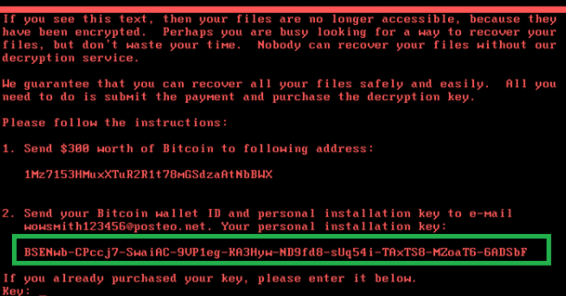

Mischa・GoldenEye・従来のPetya等の過去のランサムウェアの挙動としては、画像1のように、インストレーションID上の緑枠内のデータを攻撃者へ送信することで復号鍵を手に入れることが可能でした。

(画像1)

引用元:https://securelist.com/expetrpetyanotpetya-is-a-wiper-not-ransomware/78902/

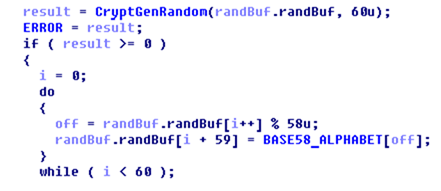

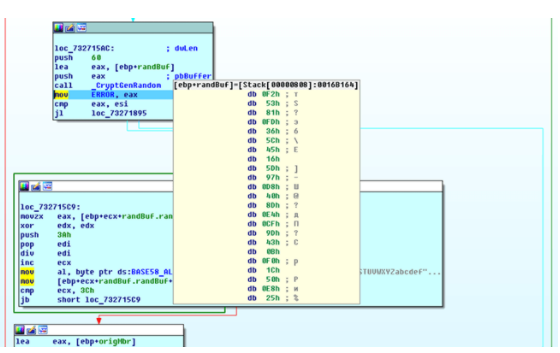

一方、ExpetrのインストレーションIDでは、「CryptGenRondom」という関数を使用し、画像3のようにランダムにデータを生成することが確認されています。

(画像2)

引用元:https://securelist.com/expetrpetyanotpetya-is-a-wiper-not-ransomware/78902/

(画像3)

引用元:https://securelist.com/expetrpetyanotpetya-is-a-wiper-not-ransomware/78902/

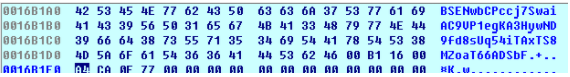

(画像4)

引用元:https://securelist.com/expetrpetyanotpetya-is-a-wiper-not-ransomware/78902/

CryptGenRondomによって生成されたランダムなデータは、「BASE58」の形式で変換、及び格納されます。

画像4で生成されたデータと画像2に記載されているインストレーションIDは同じデータです。

Expetrへ感染し表示される身代金要求画面は、単なるランダムデータの羅列でしかないことがわかります。

このことから、攻撃者は標的の画面に表示されたランダムデータから復号化情報の抽出が不可能であり、同時に、感染した端末上のデータの復号化も不可能です。