再びランサムウェアLockyの活動が確認されているといった報告が増えている中、Kasperskyもまた、平成29年4月28に注意喚起を促しています。

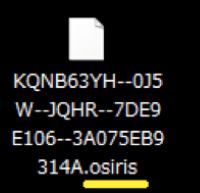

ファイルが暗号化され、拡張子がosirisになっていたらランサムウェアに感染しています。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

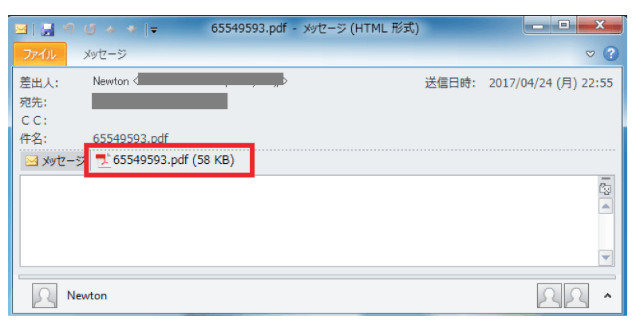

1. Lockyをダウンロードさせることを目的に拡散されているスパムメールの例です。

利用者にLockyをダウンロードさせるため、このように、メールにPDFファイルが添付されています。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

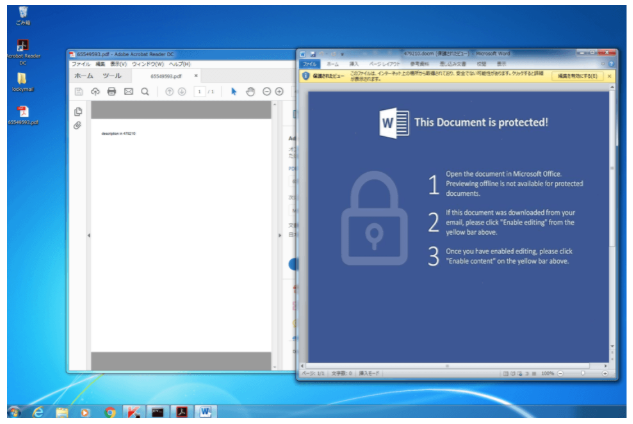

2. 添付ファイルを開くことで、中に埋め込まれているWordファイルが開きます。

その際表示される[編集を有効にする]を実行することで、「TEMPフォルダ(一時フォルダ)」へ、マルウェアの元となるファイルが秘密裏にダウンロードされます。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

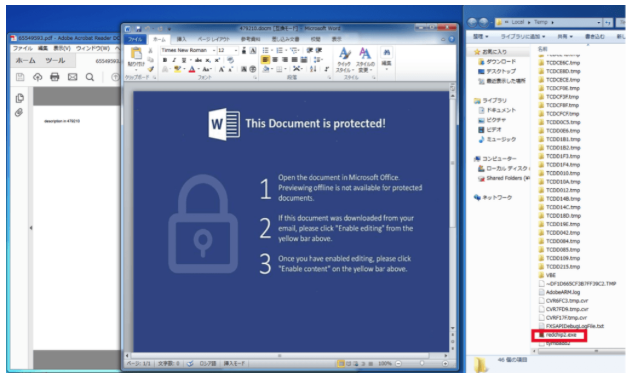

3. ファイルがTEMPフォルダへダウンロードされました。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

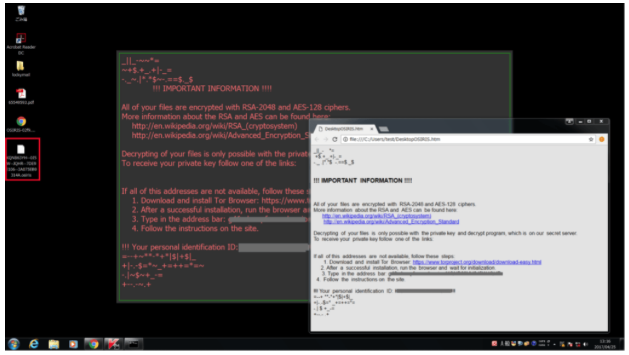

4. ファイルのダウンロードが完了すると、画面上に「すべてのファイルは、RSA-2048とAES-128で暗号された」等を冒頭に、身代金要求の脅迫文が表示されます。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

5. ダウンロードされたファイルは暗号化され、「.osiris」という拡張子が付けられます。

メール文章及び脅迫文の言語は、現在日本語を含み31ヶ国に対応することが確認されており、日本語で表記されたランサムウェア感染を目的としたスパムメールを受信した場合、国内においても被害が出るといった懸念がされています。

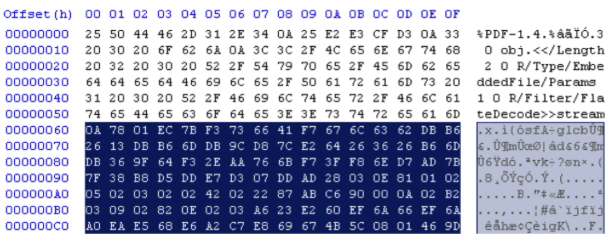

マルウェアに感染させることを目的としたスパムメールにおいて、添付されているPDFファイルにもマルウェアが埋め込まれています。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

1. バイナリエディタでPDFファイルを開くと、紺色で指定されている範囲がエンコード(サイズの最適化)されたオブジェクトであることが分かります。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

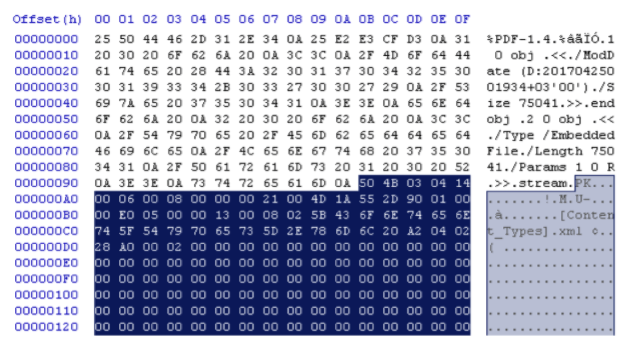

2. このオブジェクトに対しデコード(解凍)の実行により、.docmファイル(Wordファイル)が埋め込まれていることが確認できます。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

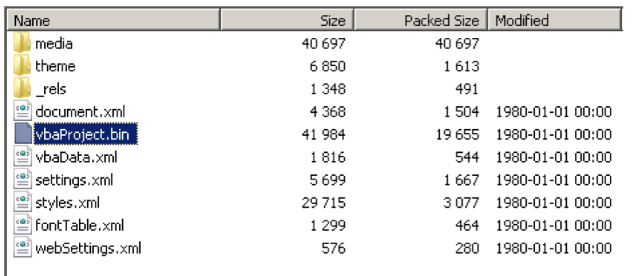

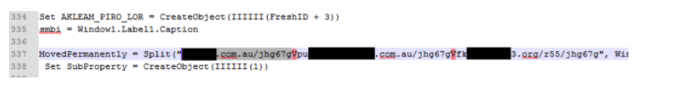

3. Wordファイル内には、マルウェアをダウンロードすることを目的とした、悪意のあるVBA(プログラム言語)が仕組まれています。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

4. VBAの( )内には、「v」で区切られた3つの通信先URLが確認できます。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

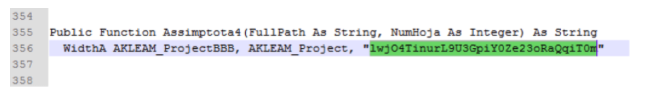

5. 緑色で指定された範囲は、データを復号するための鍵を示します。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

6. 3つ並ぶ通信先のうち、1つへ通信しデータをダウンロードします。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

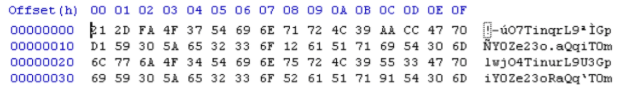

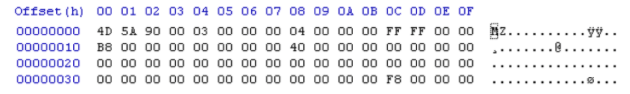

7. ダウンロードされたデータを鍵を用いて復元したことで、実行ファイルが現れます。この実行ファイルは解析を妨害する機能を持っています。

引用元:https://blog.kaspersky.co.jp/ransomware-locky-is-back/15402/

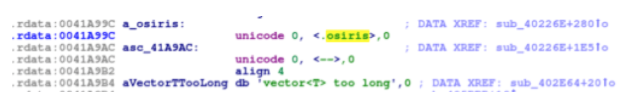

8. 解析を進めることでLockyの本体の抽出が可能です。黄色で指定された範囲に「.osiris」という拡張子が確認できます。

Kaspersky製品によってランサムウェアを検知した際の表記名

・HEUR:Trojan-Downloader.Script.Generic

・Trojan-Downloader.MSWord.Agent.asdfwz

・Trojan-Downloader.MSWord.Agent.bha

・Trojan-Ransom.Win32.Locky.xqk

・Trojan-Ransom.Win32.Locky.xqj

導入事例:人材派遣会社(40名)のシステムリプレイス(含UTM)